UU SOx (Sarbanes-Oxley) Amerika Serikat, 2002, membahas spektrum luas prinsip-prinsip keamanan informasi mendasar untuk perusahaan komersial, memastikan fungsi mereka berakar dan diterapkan secara konsisten, berdasarkan konsep CIA (Kerahasiaan , Integritas, dan Ketersediaan).

Mencapai tujuan ini membutuhkan komitmen dari banyak individu, yang semuanya harus diperhatikan; tanggung jawab mereka menjaga keamanan aset perusahaan, memahami kebijakan, prosedur, standar, pedoman, dan kemungkinan kerugian yang terkait dengan tugas mereka.

CIA bertujuan untuk memastikan bahwa keselarasan strategi bisnis, sasaran, misi, dan sasaran, didukung oleh kontrol keamanan, disetujui dengan pertimbangan uji tuntas manajemen senior, dan toleransi terhadap risiko dan biaya.

Kluster Database PostgreSQL

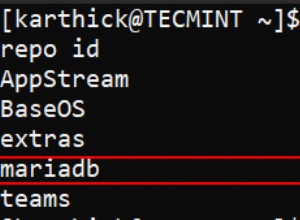

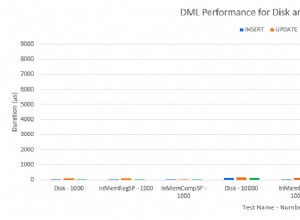

Server PostgreSQL memiliki banyak koleksi fitur yang ditawarkan secara gratis, menjadikannya salah satu DBMS (Sistem Manajemen Basis Data) paling populer, memungkinkan penerapannya pada berbagai proyek di berbagai bidang sosial dan ekonomi .

Keuntungan utama penerapannya, adalah Lisensi Open Source, menghilangkan kekhawatiran seputar pelanggaran hak cipta dalam suatu organisasi, yang mungkin disebabkan oleh administrator TI, secara tidak sengaja melebihi jumlah lisensi yang diizinkan.

Implementasi keamanan informasi untuk PostgreSQL (Dari konteks organisasi) tidak akan berhasil tanpa kebijakan dan prosedur keamanan yang dibuat dengan hati-hati dan diterapkan secara seragam yang mencakup semua aspek perencanaan kelangsungan bisnis.

BCP (Perencanaan Kesinambungan Bisnis)

Kepemimpinan harus menyetujui sebelum memulai program BCP untuk memastikan mereka memahami hasil yang diharapkan, serta tanggung jawab pribadi mereka (secara finansial dan bahkan pidana) jika ditentukan bahwa mereka tidak menggunakan kehati-hatian untuk melindungi secara memadai organisasi dan sumber dayanya.

Ekspektasi manajemen senior dikomunikasikan melalui kebijakan, dikembangkan dan dipelihara oleh petugas keamanan, bertanggung jawab untuk menetapkan prosedur dan kepatuhan terhadap standar, garis dasar, dan pedoman, dan untuk menemukan SPoF (Titik Kegagalan Tunggal) yang dapat membahayakan seluruh sistem agar tidak bekerja dengan aman dan andal.

Klasifikasi kejadian-kejadian yang berpotensi mengganggu ini, dilakukan dengan menggunakan BIA (Business Impact Analysis), yang merupakan pendekatan berurutan dari; mengidentifikasi aset dan proses bisnis, menentukan kekritisan masing-masing, memperkirakan MTD (Maximum Tolerable Downtime) berdasarkan sensitivitas waktu untuk pemulihan, dan terakhir, menghitung tujuan pemulihan; RTO (Tujuan Waktu Pemulihan) dan RPO (Tujuan Titik Pemulihan), dengan mempertimbangkan biaya untuk mencapai tujuan, versus manfaat.

Peran dan Tanggung Jawab Akses Data

Bisnis komersial biasanya mempekerjakan perusahaan luar yang berspesialisasi dalam pemeriksaan latar belakang untuk mengumpulkan lebih banyak informasi tentang calon karyawan baru, membantu manajer perekrutan dengan catatan kerja yang solid, memvalidasi gelar pendidikan dan sertifikasi, riwayat kriminal, dan referensi cek.

Sistem operasional sudah ketinggalan zaman dan sandi yang buruk atau tertulis, hanyalah beberapa dari banyak cara individu yang tidak berwenang dapat menemukan kerentanan dan menyerang sistem informasi organisasi, melalui jaringan atau rekayasa sosial.

Layanan pihak ketiga, yang disewa oleh organisasi, juga dapat menjadi ancaman, terutama jika karyawan tidak dilatih untuk menggunakan prosedur keamanan yang tepat. Interaksi mereka harus berakar pada fondasi keamanan yang kuat untuk mencegah pengungkapan informasi.

Hak istimewa terkecil mengacu pada pemberian hanya akses yang dibutuhkan pengguna untuk melakukan pekerjaan mereka, tidak lebih. Sementara beberapa karyawan (berdasarkan fungsi pekerjaannya) memiliki akses “need-to-know” yang lebih tinggi. Oleh karena itu, stasiun kerja mereka harus terus dipantau, dan diperbarui dengan standar keamanan.

Beberapa Sumber Daya yang Dapat Membantu

COSO (Komite Organisasi Sponsor Komisi Treadway)

Dibentuk pada tahun 1985, untuk mensponsori Komisi Nasional AS (Amerika Serikat) untuk Pelaporan Keuangan Penipuan, yang mempelajari faktor-faktor penyebab yang mengarah pada pelaporan keuangan yang curang, dan menghasilkan rekomendasi untuk; perusahaan publik, auditornya, SEC (Securities Exchange Commission), regulator lain, dan badan penegak hukum.

ITIL (Perpustakaan Infrastruktur Teknologi Informasi)

Dibangun oleh Kantor Stasioner pemerintah Inggris, ITIL adalah kerangka kerja yang terdiri dari serangkaian buku, yang menunjukkan praktik terbaik untuk kebutuhan spesifik TI organisasi, seperti pengelolaan proses operasional inti, insiden dan ketersediaan, serta pertimbangan keuangan.

COBIT (Tujuan Kontrol untuk Informasi dan Teknologi Terkait)

Diterbitkan oleh ITGI (IT Governance Institute), COBIT adalah kerangka kerja yang menyediakan struktur keseluruhan untuk kontrol TI, termasuk pemeriksaan efisiensi, efektivitas, CIA, keandalan, dan kepatuhan, sejalan dengan kebutuhan bisnis. ISACA (Asosiasi Audit dan Kontrol Sistem Informasi) memberikan instruksi mendalam tentang COBIT, serta sertifikasi yang diakui secara global, seperti CISA (Auditor Sistem Informasi Bersertifikat).

ISO/IEC 27002:2013 (Organisasi Internasional untuk Standardisasi/Komisi Elektroteknik Internasional)

Sebelumnya dikenal sebagai ISO/IEC 17799:2005, ISO/IEC 27002:2013 berisi instruksi terperinci untuk organisasi, yang mencakup kontrol keamanan informasi, seperti; kebijakan, kepatuhan, kontrol akses, operasi dan keamanan SDM (Sumber Daya Manusia), kriptografi, manajemen insiden, risiko, BC (Kelangsungan Bisnis), aset, dan banyak lagi. Ada juga pratinjau dokumen.

VERIS (Vocabulary of Event Recording and Incident Sharing)

Tersedia di GitHub, VERIS adalah proyek dalam pengembangan berkelanjutan, yang dimaksudkan untuk membantu organisasi mengumpulkan informasi terkait insiden yang berguna, dan membagikannya secara anonim dan bertanggung jawab, memperluas VCDB (Veris Community Database). Kerja sama pengguna, yang menghasilkan referensi yang sangat baik untuk manajemen risiko, kemudian diterjemahkan ke dalam laporan tahunan, VDBIR (Laporan Investigasi Pelanggaran Data Verizon).

Pedoman OECD (Organisasi untuk Kerjasama Ekonomi dan Pembangunan)

OECD, bekerja sama dengan mitra di seluruh dunia, mempromosikan RBC (Perilaku Bisnis yang Bertanggung Jawab) untuk perusahaan multinasional, memastikan privasi individu atas PII (Informasi Identifikasi Pribadi), dan menetapkan prinsip tentang bagaimana data mereka harus disimpan dan dipelihara oleh perusahaan.

NIST SP 800 Series (Publikasi Khusus Institut Nasional Standar dan Teknologi)

NIST AS, menyediakan CSRC (Pusat Sumber Daya Keamanan Komputer), kumpulan publikasi untuk Keamanan Siber, yang mencakup semua jenis topik, termasuk basis data. Yang paling penting, dari perspektif database, adalah SP 800-53 Revisi 4.

Kesimpulan

Mencapai tujuan SOx adalah perhatian sehari-hari bagi banyak organisasi, bahkan yang tidak terbatas untuk kegiatan akuntansi. Kerangka kerja yang berisi instruksi untuk penilaian risiko dan kontrol internal harus ada untuk praktisi keamanan perusahaan, serta perangkat lunak untuk mencegah perusakan, perubahan, dan pengungkapan data sensitif.