MySQL dikenal mudah digunakan dan sangat aman. Itulah mengapa ini adalah pilihan nomor satu bagi banyak organisasi, termasuk merek terbesar seperti Facebook, Google, Uber, dan YouTube. Karena ini open-source, gratis untuk digunakan dan dimodifikasi bahkan untuk tujuan komersial. Namun meskipun bisa sangat aman, fitur keamanannya tidak selalu digunakan dengan benar.

Penjahat dunia maya pandai menemukan cara untuk mengeksploitasi massa. Serangan Ransomware telah merambah segala sesuatu mulai dari kota, sekolah, dan rumah sakit hingga bisnis besar dan kecil. Korban ditipu untuk mengizinkan program jahat masuk ke sistem mereka di mana program tersebut mengunci file hingga mendapatkan uang tebusan. Semua jenis organisasi yang menggunakan MySQL dan sistem manajemen basis data lainnya berisiko terkena serangan.

Menargetkan perusahaan sipil selain bisnis adalah langkah cerdas bagi penjahat dunia maya karena masyarakat kita akan hancur tanpa mereka. Mengetahui hal ini, peretas memanfaatkan kerentanan di MySQL untuk menghasilkan uang dari target yang tidak memiliki peluang untuk menolak tebusan.

Ransomware adalah industri yang menguntungkan bagi penjahat dunia maya, terutama karena kami terus mengandalkan teknologi untuk menyimpan semua jenis data di semua sektor. Tahun lalu, beberapa serangan ransomware yang paling merusak berhasil mengeksploitasi target triliunan dolar. Lebih penting dari sebelumnya untuk melindungi database Anda dari akses yang tidak diinginkan.

Serangan Ransomware

Pada tahun 2020, jumlah rata-rata tebusan yang diminta dalam serangan ransomware telah mencapai $170.000 per insiden pada Q3. Meskipun penjahat biasanya berpegang teguh pada kata-kata mereka dan memulihkan data setelah uang tebusan dibayarkan, masih tidak mungkin untuk mengetahui apakah data Anda benar-benar aman setelah mengalami serangan.

Serangan seperti itu menjadi lebih diharapkan sejak Covid mengubah lanskap digital kita. Pekerja jarak jauh dan bisnis terpaksa mengandalkan alat proyek berbasis cloud dan jenis database online lainnya untuk berkolaborasi dengan sesama anggota tim, klien, dan kontraktor. Dan meskipun alat semacam ini memungkinkan manajer untuk menetapkan izin tim untuk kontrol, tindakan seperti itu tidak cukup.

Semakin rumit, semakin banyak orang dari semua tingkat keahlian digital yang menggunakan alat kolaborasi online, dan kebanyakan dari mereka masih belum paham keamanan. Dengan begitu banyak informasi yang datang melalui saluran yang berbeda, mungkin sulit bagi pengguna yang paling mahir sekalipun untuk menentukan apakah data tersebut berasal dari sumber yang sah.

Itu sebabnya penjahat dunia maya memanfaatkan ketakutan dan informasi yang salah seputar pandemi. Tautan berbahaya yang disematkan dalam hal-hal seperti email CDC palsu telah beredar. Mereka mengeksploitasi kekhawatiran terkait pandemi dengan salah menggambarkan diri mereka sendiri dengan tata letak dan logo yang sangat meyakinkan untuk mengelabui penerima agar membiarkan scammers langsung masuk ke komputer mereka.

Pada tahun 2021, kelompok peretas menjadi semakin canggih dan sulit dipahami dalam taktik mereka. Cryptocurrency adalah format populer untuk tebusan. Kemampuan pelacakan kripto cukup baru, dan jauh lebih sulit untuk menangkap penjahat dunia maya. Data pribadi menjadi komoditas yang semakin berharga.

PLEASE_READ_ME

Salah satu serangan yang paling sulit dipahami dan berbahaya tahun lalu, sekarang dikenal sebagai PLEASE_READ_ME, telah mengubah cara kita berpikir tentang skala dan kemampuan teknologi ransomware. Sebagian besar serangan ransomware ditujukan pada entitas tertentu yang memiliki banyak kerugian. Serangan bertarget semacam ini biasanya direncanakan dengan baik dan dijalankan dengan mulus, memaksa para korban untuk membayar mahal agar data pribadi tidak dilelang.

Serangan PLEASE_READ_ME, sebaliknya, adalah eksploitasi yang lebih oportunistik. Ini berfokus pada penargetan server MySQL dengan kredensial yang lemah. Meskipun mereka menghasilkan lebih sedikit uang per korban, banyak mesin dan database MySQL diretas dengan skrip otomatis. Serangan itu bahkan tidak menggunakan malware (hanya skrip).

Pada akhir tahun 2020, ada total 250.000 database yang dicuri dalam serangan ini dan dijual di dark web. Para korban diminta untuk membayar.08 BTC (mata uang Bitcoin) untuk memulihkan database mereka, menambahkan hingga hampir $4.350 pada nilai tukar Bitcoin saat ini.

Serangan yang belum pernah terjadi sebelumnya ini telah membuat pengguna MySQL gelisah. Kami telah belajar bahwa tidak ada yang aman, dan kami harus memastikan bahwa kredensial aman.

Melindungi Database MySQL

Mengingat keberhasilan yang luar biasa dari PLEASE_READ_ME dan serangan ransomware lainnya berdasarkan kredensial yang lemah, serangan SQL adalah salah satu bentuk serangan siber yang paling umum. Saatnya memastikan bahwa database Anda terlindungi dari pemerasan.

Berikut adalah beberapa langkah yang dapat Anda ambil untuk memperkuat keamanan kredensial dan database Anda:

Menerapkan Pengelola Kata Sandi

Banyak alat manajemen keamanan dapat membantu dengan pemantauan otomatis database dan protokol keamanan. Tentu saja, setiap pengguna harus membuat kata sandi yang unik, tetapi itu tidak cukup. Gunakan sistem manajemen kata sandi yang mengharuskan setiap kata sandi diubah secara teratur.

Misalnya, menerapkan persyaratan kata sandi, seperti jumlah digit, keberadaan karakter khusus, dll. Kemudian, perlu memperbarui kata sandi ini setiap 60 hari ke kata sandi baru yang belum pernah digunakan sebelumnya. Ini dapat membantu menjaga agar pengguna basis data Anda tetap akuntabel dan memperumit tugas bahkan untuk penjahat dunia maya yang berpengalaman.

Gunakan Prinsip Hak Istimewa Terkecil

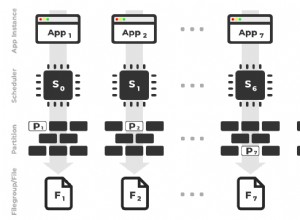

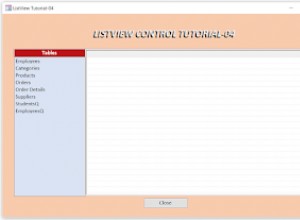

Prinsip hak istimewa terkecil berarti Anda hanya boleh memberi pengguna akses ke file yang mereka perlukan untuk menyelesaikan tugas yang diminta dari mereka. Dengan kata lain, tidak setiap karyawan membutuhkan akses penuh ke setiap database yang Anda kelola. Gunakan administrasi server SQL untuk mengontrol siapa yang memiliki akses ke apa.

Banyak alat mengelola administrasi database. Anda tidak perlu berusaha keras untuk melacak nama pengguna, kata sandi, izin, dan tugas Anda sendiri. Dengan memblokir bagian-bagian tertentu dari database, Anda tidak hanya membuat serangan tidak terlalu merusak, tetapi juga mempermudah pelacakan dan menunjukkan kerentanan jika pelanggaran terjadi.

Menggabungkan Model Keamanan Tanpa Kepercayaan

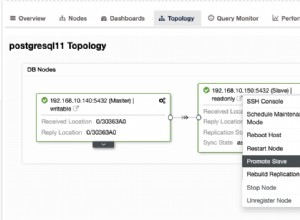

Model zero-trust mengasumsikan tidak ada identitas yang dapat dipercaya. Oleh karena itu, semua pengguna memerlukan otentikasi sebelum mendapatkan akses ke data dan sumber daya lainnya. Selain tidak memercayai pengguna manusia, sangat penting untuk menjaga mesin dengan standar tanpa kepercayaan yang sama.

Teknologi otomasi adalah investasi fantastis untuk semua jenis bisnis guna meningkatkan efisiensi, tetapi mempercayai identitas mesin dapat menimbulkan masalah serius. Menggunakan program pemantauan waktu nyata dan melacak identitas pengguna serta akses dan hak istimewanya yang terkait sangat penting untuk mempertahankan kebijakan tanpa kepercayaan yang efektif.

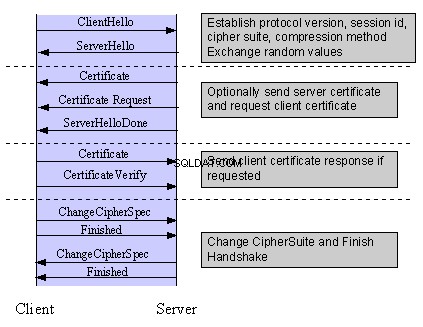

Enkripsi SSL dan TLS

Sertifikat Secure Sockets Layer (SSL) adalah tempat yang baik untuk memulai dalam hal mengenkripsi data perusahaan. Sebaiknya tentukan setelan SSL Anda untuk setiap pengguna.

Basis data Anda harus dienkripsi, tetapi penting juga untuk mengenkripsi jaringan dan menjamin bahwa pihak ketiga yang memiliki akses juga menggunakan protokol enkripsi. Ingatlah bahwa Anda hanya seaman tautan terlemah Anda.

Periksa kembali apakah Anda mengaktifkan SSL atau penerusnya, Transport Layer Security (TLS). Tanyakan juga kepada penyedia pihak ketiga Anda tentang protokol enkripsi yang mereka miliki.

Hapus Pengguna Anonim

Saat mengambil langkah-langkah di atas untuk meningkatkan keamanan otentikasi, Anda juga harus menghapus pengguna anonim atau pengguna tanpa kata sandi. Ini akan memastikan bahwa tidak ada pintu yang terbuka lebar bagi peretas untuk masuk. Sangat mudah bagi penjahat dunia maya untuk masuk ke server MySQL Anda jika Anda tidak memerlukan kata sandi.

Penjahat dunia maya yang menjalankan serangan SQL sangat menyadari semua kerentanan di perangkat keras dan perangkat lunak, dan terutama masalah keamanan di cloud. Begitulah cara mereka mencari nafkah. Akun anonim dapat dengan mudah mengizinkan akses langsung ke file rahasia dan data lainnya.

Aktifkan Pencatatan Audit

Last but not least, pastikan Anda telah mengaktifkan logging yang diaudit. Logging audit melacak waktu, tanggal, dan lokasi login, serta aktivitas pengguna tertentu. Anda dapat mengklasifikasikan data SQL Anda sehingga Anda tahu apa itu informasi sensitif.

Jenis pengelolaan data ini menjadi kritis ketika Anda mengalami pelanggaran data atau segala jenis serangan siber. Kemudian Anda dapat melihat kapan dan bagaimana penyerang mengakses server Anda dan data apa yang terpengaruh. Sebaiknya juga agar log ini terus dipantau.

Meskipun otomatisasi adalah kunci efisiensi proses ini, sebaiknya mintalah seseorang untuk mengaudit log dan perangkat lunak untuk memastikan tidak ada yang lolos.

Lindungi Diri Anda Sekarang

Digitalisasi ekonomi telah menciptakan tempat berkembang biak bagi penjahat dunia maya untuk menemukan cara baru dan lebih merusak untuk mengeksploitasi orang dan bisnis. Pada tahun 2020, biaya tebusan dunia maya meningkat sebesar 336%, dan jumlah itu meningkat setiap hari. Inovasi yang berkelanjutan dalam teknologi pasti akan mengarah pada inovasi dalam eksploitasi dan juga pencurian data.

Akan selalu ada penjahat yang harus diwaspadai, tidak peduli ukuran bisnis Anda atau berapa banyak data atau uang yang Anda miliki. Serangan ransomware otomatis dan serangan dunia maya lainnya bekerja paling baik ketika jaring lebar dilemparkan. Ini berarti, untuk scammers, ini tidak selalu tentang mencapai pencurian terbesar. Seperti yang telah kita pelajari dari tren ransomware tahun lalu, serangkaian serangan licik yang secara diam-diam menutup bisnis kecil atau organisasi sipil bertambah seiring waktu. Bahkan ketika pandemi menjadi kenangan buruk, scammers akan menemukan cara lain untuk menipu mereka yang rentan agar mengunduh file berbahaya.

Dalam kehidupan sehari-hari, kita mengambil tindakan pencegahan tertentu untuk melindungi diri dari kejahatan. Aktivitas kita di internet seharusnya tidak berbeda. Tren menunjukkan bahwa kita dapat mengharapkan peningkatan yang berkelanjutan dalam upaya serangan ransomware yang berhasil dan berhasil di masa depan. Tetap waspada dalam memantau protokol keamanan Anda dan mempraktikkan tips ini akan sangat mengurangi kemungkinan Anda menjadi korban serangan yang merusak.

Selain menerapkan pedoman ini, ada banyak alat yang tersedia untuk membantu Anda dengan manajemen database MySQL. Gunakan otomatisasi untuk keuntungan Anda agar tetap aman dan menjaga keseimbangan antara keamanan dan kegunaan.