Lanskap Risiko Data Terbaru

Data perusahaan terus berubah dengan cepat dalam bentuk, ukuran, penggunaan, dan tempat tinggal. Jarang sekali tetap dalam konstruksi yang tertutup, terbatas pada unit bisnis tertentu atau tidak tersentuh oleh dunia luar. Data sekarang dengan bebas melewati ambang batas yang telah dibuat sebelumnya yang membatasi potensi bisnis. Itu mengapung di awan, menyebar di antara unit bisnis, dan mengalir ke mana-mana.

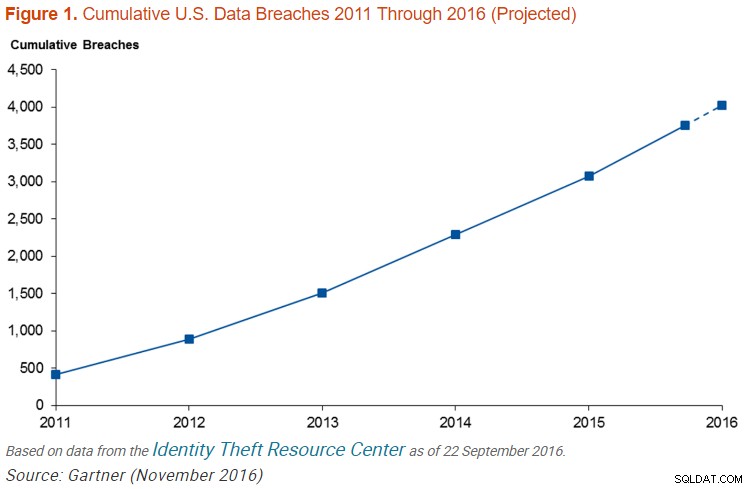

Namun untuk semua perubahan dan peluang yang diwakili oleh data, setelah dibuat atau dikumpulkan, data berada di bawah ancaman serangan dan penyalahgunaan. Dengan jumlah pelanggaran data yang dilaporkan berlipat ganda dalam sepuluh tahun terakhir, dan setengah miliar catatan terungkap tahun lalu, ketergantungan kita pada informasi semakin terancam karena kurangnya keamanan.

Dengan pemaparan data pribadi pada skala industri, pertumbuhan undang-undang privasi data tidak dapat dihindari. Perusahaan dan lembaga pemerintah yang mengumpulkan dan menangani informasi pengenal pribadi (PII) sekarang harus mematuhi Standar Keamanan Data Industri Kartu Pembayaran (PCI DSS) dan persyaratan Undang-Undang Portabilitas dan Akuntabilitas Asuransi Kesehatan (HIPAA) di Amerika Serikat, Peraturan Perlindungan Data Umum (GDPR) ) di Eropa, dan banyak undang-undang lanjutan internasional dan lokal seperti POPI di Afrika Selatan, KVKK di Turki, dan California Consumer Privacy Act (CCPA).

Pelanggaran data juga membawa biaya eksplisit. Institut Ponemon Biaya Pelanggaran Data Belajar menemukan bahwa biaya rata-rata per catatan yang disusupi adalah sekitar $150 pada tahun 2019. Studi ini menempatkan risiko 10.000 catatan yang dicuri atau hilang di atas 26%. Jadi, Anda hanya memiliki peluang satu-dalam-empat untuk kehilangan 10.000 catatan. Apakah Anda akan mengambil risiko jika Anda dapat menggunakan teknologi untuk mencegahnya?

Organisasi yang terjebak dalam model operasional lama dan pola pikir gagal mengenali pentingnya protokol keamanan di seluruh perusahaan. Untuk meningkatkan, mereka harus memenuhi kebutuhan mereka akan apa yang disebut Gartner sebagai Tata Kelola Keamanan Data dan dengan demikian melindungi informasi dalam acara yang terstruktur dan terkoordinasi, bukan sebagai renungan atau perbaikan setelah pelanggaran.

Apa itu Tata Kelola Keamanan Data?

Gartner mendefinisikan tata kelola keamanan data (DSG) sebagai “bagian dari tata kelola informasi yang secara khusus menangani perlindungan data perusahaan (baik dalam basis data terstruktur dan formulir berbasis file tidak terstruktur) melalui kebijakan dan proses data yang ditentukan”.

Anda menentukan kebijakan. Anda mendefinisikan proses. Tidak ada solusi satu ukuran untuk semua untuk DSG. Selain itu, tidak ada satu produk pun yang memenuhi semua kebutuhan DSG. Anda harus melihat data Anda dan menimbang area mana yang paling membutuhkan dan paling penting bagi perusahaan Anda. Anda mengambil alih tata kelola data untuk mencegah bencana. Ingatlah bahwa informasi Anda adalah tanggung jawab Anda.

Meskipun ada beberapa jalur untuk mengamankan data — logis, fisik, dan manusia — tiga metode perangkat lunak utama yang berhasil digunakan oleh pelanggan IRI adalah klasifikasi, penemuan, dan de-identifikasi (penyembunyian) PII dan data lain yang dianggap sensitif.

Klasifikasi Data

Untuk menemukan dan melindungi data spesifik yang berisiko, data tersebut harus didefinisikan terlebih dahulu dalam kategori atau grup yang disebutkan. Data yang diklasifikasikan sedemikian rupa dapat dikatalogkan tidak hanya berdasarkan nama dan atributnya (misalnya, US SSN, 9 angka), tetapi juga tunduk pada validasi komputasi (untuk membedakannya dari string 9 digit lainnya), dan atribusi sensitivitas (rahasia, sensitif, dll. .).

Selain tugas tersebut, kelas data atau grup kelas dapat dicirikan berdasarkan lokasinya dan/atau bagaimana seharusnya ditemukan (metode penelusuran) jika lokasinya tidak diketahui. Juga dimungkinkan adalah penetapan global dari remediasi, atau fungsi penyembunyian, sehingga de-identifikasi dapat dilakukan secara konsisten untuk semua anggota kelas, terlepas dari lokasi, menjaga integritas referensialnya.

Penemuan Data

Untuk menemukan data sensitif, fungsi pencarian yang mungkin atau mungkin tidak terkait dengan kelas data dapat dijalankan. Contoh teknik penemuan mencakup penelusuran RegEx atau Perl Compatible Regular Expression (PCRE) melalui database atau file, algoritme pencocokan fuzzy (seperti suara), logika pemfilteran jalur atau kolom khusus, pengenalan entitas bernama (NER), pengenalan wajah, dll.

Dimungkinkan juga untuk memanfaatkan pembelajaran mesin dalam proses pengenalan. IRI mendukung pembelajaran mesin semi-diawasi dalam pembuatan model NER, misalnya, dalam produk DarkShield-nya (di bawah).

De-Identifikasi Data

Salah satu cara untuk mengurangi, dan bahkan meniadakan, risiko pelanggaran data adalah dengan menutupi data saat diam atau bergerak, dengan fungsi tingkat lapangan yang membuatnya terlindungi tetapi masih dapat digunakan sampai batas tertentu.

Menurut analis Gartner Marc Meunier, “Bagaimana Penyembunyian Data Berkembang untuk Melindungi Data dari Orang Dalam dan Orang Luar:”

Mengadopsi penyamaran data membantu organisasi meningkatkan tingkat keamanan dan jaminan privasi untuk data sensitif mereka — baik itu informasi kesehatan yang dilindungi (PHI), informasi identitas pribadi (PII) atau kekayaan intelektual (IP). Pada saat yang sama, penyembunyian data membantu memenuhi persyaratan kepatuhan dengan standar dan peraturan keamanan dan privasi.

Sebagian besar perusahaan — baik berdasarkan aturan internal atau undang-undang privasi data — telah, sekarang, atau akan segera, menjadikan penyembunyian data sebagai elemen inti dari keseluruhan strategi keamanan mereka.

Solusi Perangkat Lunak Terbukti

IRI menyediakan solusi penyembunyian data statis dan dinamis untuk database, file datar, mainframe berpemilik dan sumber aplikasi lama, dan platform data besar (Hadoop, NoSQL, Amazon, dll.) dalam produk FieldShield atau platform Voracity, serta data yang berisiko di Excel melalui CellShield.

Untuk data dalam sumber semi-dan tidak terstruktur seperti NoSQL DB, file teks bentuk bebas dan log aplikasi, dokumen MS Office dan .PDF, ditambah file gambar (bahkan wajah), Anda dapat menggunakan DarkShield untuk mengklasifikasikan, menemukan, dan menghapus identitasnya .

Dalam produk 'perisai' ini, Anda dapat menggunakan fungsi seperti pengaburan, penghapusan, enkripsi, redaksi, nama samaran, hashing, dan tokenisasi, dengan atau tanpa kemampuan untuk membalikkan fungsi tersebut. Voracity — yang mencakup produk-produk tersebut — juga melipat penyembunyian data ke dalam integrasi data dan operasi migrasi, serta federasi data (virtualisasi), pelaporan, dan perselisihan data untuk operasi analitik.

Fitur penemuan data, klasifikasi, manajemen metadata, dan logging audit bawaan memfasilitasi penilaian otomatis dan manual dari identifikasi ulang catatan yang terpengaruh. Lihat www.iri.com/solutions/data-masking dan www.iri.com/solutions/data-governance untuk informasi lebih lanjut, dan hubungi perwakilan IRI Anda jika Anda memerlukan bantuan untuk membuat atau menerapkan kerangka kerja DSG Anda melalui data-sentris, atau pendekatan keamanan 'titik awal'.