Di awal film “The Fellowship of the Ring”, penyihir Gandalf mengajukan pertanyaan ini kepada pahlawan Frodo:“Apakah ini rahasia? Apakah aman?” Kami mungkin tidak memiliki cincin ajaib untuk dilindungi, tetapi kami mengajukan pertanyaan yang sama. Tapi kita berbicara tentang informasi.

Ini adalah yang kedua dalam seri multi-bagian tentang cara menerapkan prinsip dan teknik keamanan informasi sebagai bagian dari pemodelan data. Seri ini menggunakan model data sederhana yang dirancang untuk mengelola klub non-komersial sebagai contoh pendekatan keamanan. Dalam artikel selanjutnya, kami akan membahas pemodelan untuk kontrol akses yang terperinci, audit, otentikasi, dan aspek kunci lainnya dari implementasi database yang aman.

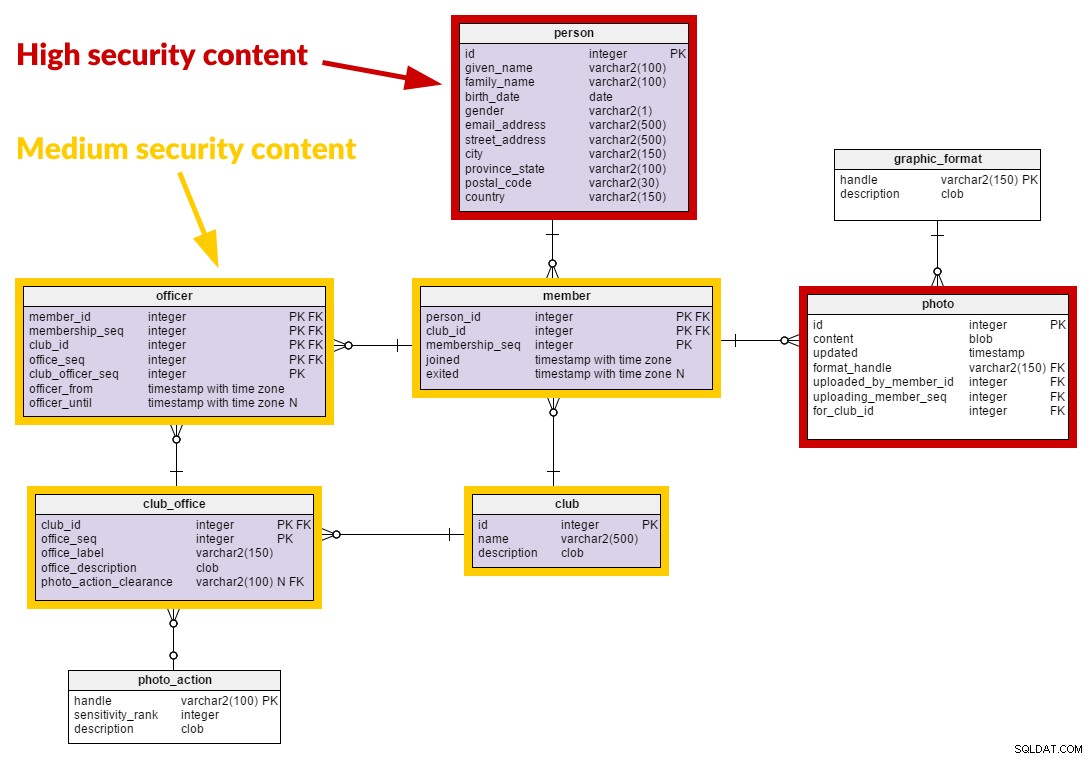

Dalam artikel pertama seri ini, kami menerapkan beberapa kontrol akses sederhana ke database pengelolaan klub kami. Jelas, ada lebih dari sekadar menyediakan kontrol akses saat menambahkan foto. Mari selami model data kita dan temukan apa yang perlu diamankan. Sepanjang jalan, kami akan menemukan bahwa data kami memiliki lebih banyak informasi daripada yang sejauh ini kami sertakan dalam model kami.

Mengidentifikasi Konten Aman Klub

Dalam angsuran pertama kami, kami mulai dengan database yang ada yang menyediakan layanan papan buletin ke klub swasta. Kami memeriksa efek penambahan foto atau gambar lain ke model data, dan kami mengembangkan model kontrol akses sederhana untuk memberikan keamanan pada data baru. Sekarang, kita akan melihat tabel lain dalam database dan menentukan keamanan informasi untuk aplikasi ini.

Kenali Data Anda

Kami memiliki model data yang tidak mendukung segala jenis keamanan informasi. Kita tahu database membawa data, tetapi kita perlu memeriksa pemahaman kita tentang database dan strukturnya untuk mengamankannya.

Pembelajaran Kunci No. 1:

Periksa database Anda yang ada sebelum menerapkan kontrol keamanan.

Saya telah membangun person di sini dengan informasi umum yang akan Anda masukkan di situs web apa pun atau berikan kepada klub. Anda pasti akan melihat bahwa beberapa informasi di sini dapat dianggap sensitif. Bahkan, selain dari id kunci primer pengganti, itu semua peka. Semua bidang ini dikategorikan sebagai informasi pengenal pribadi (PII) menurut panduan PII definitif dari Institut Standar dan Teknologi Nasional AS (NIST). Faktanya, informasi dari tabel ini hampir cukup untuk melakukan pencurian identitas. Tangani ini salah dan Anda bisa dituntut oleh orang, dituntut oleh perusahaan, didenda oleh regulator, atau bahkan dituntut. Lebih buruk lagi jika data anak-anak dikompromikan. Dan ini bukan hanya di AS; UE dan banyak negara lain memiliki undang-undang privasi yang ketat.

Pembelajaran Kunci No. 2:

Selalu mulai peninjauan keamanan dengan tabel yang menjelaskan orang.

Tentu saja, ada lebih banyak data dalam skema ini daripada hanya person . Mari kita pertimbangkan tabel ini demi tabel.

graphic_format– Tabel ini hanya memiliki sedikit cuplikan item yang umum dikenal seperti JPEG, BMP, dan semacamnya. Tidak ada yang sensitif di sini.photo_action– Meja ini sendiri sangat minim. Ini hanya memiliki beberapa baris, masing-masing menggambarkan sensitivitas, bukan dari data, tetapi dari tindakan pada foto. Ini sendiri tidak terlalu menarik.-

photo- Ah, foto. Pepatah mengatakan bahwa "sebuah gambar bernilai seribu kata". Apakah itu benar dari sudut pandang keamanan dan kepekaan? Jika menurut Andapersonberisiko, bersiaplah untukphoto. Lihatlah apa yang mungkin terkandung dalam "seribu kata" itu:- detail dan kondisi infrastruktur publik yang penting, bangunan, dll.

- gambar berhak cipta

- metadata yang menunjukkan waktu yang tepat dan lokasi GPS dari foto

- metadata yang mengidentifikasi model kamera, nomor seri, dan pemilik

- informasi insidental seperti konstruksi perhiasan mahal, karya seni, kendaraan, atau bisnis

- catatan atau penggambaran tindakan yang status hukum, moral, atau etikanya meragukan

- pesan tekstual:dangkal, provokatif, penuh kebencian, tidak berbahaya

- asosiasi dengan klub

- asosiasi dengan orang yang mengupload gambar

- pornografi

- detail tubuh non-seksual, seperti fitur wajah, cedera, disabilitas, tinggi, berat badan

- wajah orang yang tidak menyetujui, termasuk sengaja atau tidak sengaja (lebih banyak PII)

- asosiasi tersirat dari orang-orang di foto satu sama lain dan dengan informasi apa pun yang disebutkan sebelumnya. Ini mungkin menunjukkan pekerjaan, dinas militer, mobil yang dimiliki, ukuran atau nilai rumah atau real estat…

Pembelajaran Kunci No. 3:

Pengambilan data fisik, seperti dalam foto, harus diteliti untuk mengetahui berbagai jenis informasi dan hubungan yang mungkin mereka bawa.

club– Beberapa nama dan deskripsi klub mungkin menyampaikan lebih banyak informasi daripada yang Anda harapkan. Apakah Anda benar-benar ingin mengiklankan bahwa klub Anda bertemu di rumah Martha di Elm Street? Apakah ini menunjukkan aktivitas politik yang mungkin ditargetkan orang lain?club_office– Mengidentifikasi arti dan hak istimewa dari posisi kepemimpinan klub. Penggunaan atau deskripsi judul dapat menyampaikan banyak informasi tentang klub. Beberapa di antaranya dapat disimpulkan dari deskripsi publik klub, yang lain mungkin mengungkapkan aspek pribadi dari operasi klub.member– Merekam sejarah seseorang dengan klub.officer– Mencatat kepemimpinan anggota sejarah dengan klub.

Jelas, ada item di sini yang harus dilindungi. Tapi tanggung jawab siapa itu?

Siapa Memiliki Data itu?

Anda menyimpannya, Anda memilikinya! Benar? Salah. Cara, cara yang salah. Mari saya ilustrasikan betapa salahnya dengan contoh umum:informasi perawatan kesehatan. Inilah skenario AS – semoga tidak seburuk di tempat lain! Dokter Aldo, Dr. B. menemukan benjolan di ketiak dan memerintahkan tes darah. Aldo pergi ke Lab C di mana Perawat D. mengambil darah. Hasil dikirim ke ahli endokrinologi Dr. E. melalui Rumah Sakit F, menggunakan sistem ANDA yang dioperasikan oleh kontraktor TI ANDA. Penanggung G mendapat tagihan.

Jadi, apakah Anda memiliki informasi lab? Selain Aldo, dokternya, dan perusahaan asuransinya memiliki kepentingan, Anda dan salah satu dari orang-orang ini dapat dituntut jika mereka melakukan sesuatu yang membahayakan informasi rahasia ini. Dengan cara ini, setiap orang dalam rantai bertanggung jawab, jadi setiap orang “memiliki”nya. (Tidakkah Anda senang saya menggunakan contoh sederhana?)

Pembelajaran Kunci No. 4:

Bahkan data sederhana pun dapat terhubung ke web orang dan organisasi yang harus Anda tangani.

Mari kita lihat lagi klub kita. Wah! Apa yang kita ketahui tentang pihak-pihak yang tertarik pada setiap entitas data utama?

| Entitas | Pesta | Catatan |

|---|---|---|

person | orang itu | |

| orang tua atau wali lainnya jika ada | orang tua atau wali bertanggung jawab atas orang tersebut jika masih di bawah umur atau jika tidak mampu | |

| Petugas pengadilan | jika Orang tersebut, di bawah batasan hukum tertentu, dapat diperiksa oleh petugas atau orang yang ditunjuk oleh pengadilan | |

club | klub itu sendiri | |

| petugas klub | petugas bertanggung jawab untuk memelihara klub, deskripsinya, dan penampilan luarnya | |

| anggota klub | ||

| klub itu sendiri | kantor dan jabatan merupakan bagian dari struktur internal klub |

| petugas klub | bergantung pada jenis kekuasaan dan tanggung jawab yang terkait dengan kantor, petugas akan terpengaruh dalam apa yang mereka lakukan dan bagaimana mereka melakukannya | |

| anggota klub | anggota mungkin ingin mencari kantor klub atau memahaminya, terkadang meminta pertanggungjawaban petugas | |

photo | mengunggah orang | |

| pemilik (pemegang hak cipta) foto | foto tersebut mungkin bukan milik orang yang mengunggahnya! | |

| pemegang lisensi foto | foto mungkin disertakan dalam perjanjian lisensi | |

| orang di foto | jika gambar Anda disertakan dalam materi yang dipublikasikan, hal itu dapat memengaruhi minat Anda dalam beberapa hal – mungkin dalam banyak cara yang berbeda | |

| pemilik tanah atau benda lain di foto | kepentingan orang tersebut mungkin terpengaruh oleh penggambaran dalam foto | |

| pemilik pesan teks dalam foto | pesan dan simbol dapat dikenai pembatasan kekayaan intelektual |

Mengetahui Hubungan Diantara Data Anda

Tidak, kita belum selesai. Perhatikan model datanya. Kami belum memeriksa member atau officer . Perhatikan bahwa member dan officer tidak memiliki satu bidang yang merupakan data nyata. Semuanya adalah kunci asing atau pengganti, kecuali tanggal yang hanya mencantumkan waktu pada setiap catatan. Ini adalah tabel hubungan murni. Apa yang dapat Anda peroleh dari ini?

memberakan menyarankanpersonkepentingannya karenaclub.memberakan menyarankanpersonmengenalpersons.membermengatakan seberapa besarclubadalah.memberakan menyarankanclubs ketikapersonmemiliki banyak keanggotaan.officerakan sangat mengikatpersonuntuk kepentinganclub.officermungkin menyarankan akses ke uang klub, fasilitas, atau peralatan olehperson.officerakan menunjukkan kemampuanperson(khususnya kepemimpinan) ketikaofficedefinisi menunjukkan keterampilan lain. Bendahara akan menyarankan keterampilan akuntansi dan penganggaran, misalnya.officermungkin menunjukkan kontrol yang relatif ketat terhadapcluboleh kelompok kecil bila durasinya panjang atau bila jumlahmembers kecil.

Pembelajaran Kunci No. 5:

Hubungan data dapat membocorkan banyak informasi tentang entitas data primer.

Tapi jangan lupakan favorit lama kami, photo ...

- Seorang

persondalamphotoselain pengunggah mungkin menyarankanclubasosiasi mirip denganmember. - Beberapa

persons dalamphotomenyarankan hubungan di antara mereka. - Aktivitas yang digambarkan dalam

photomungkin menyarankanclubaktivitas atau minat atau kemampuanpersonada di foto. photoInformasi GPS akan mendokumentasikan keberadaanpersons di lokasi tertentu, seperti latar belakangphoto.- Sebuah

photobiasanya akan berpartisipasi dalam nol atau lebih album foto untuk presentasi, dll.

Mendapatkan Tampilan Penuh

Dengan analisis data ini, kami mulai melihat di mana kami harus memfokuskan upaya kami. Kita dapat melihat model dengan bantuan visual:

Dengan kata lain … hampir seluruh model data kami memiliki beberapa konten keamanan.

Pembelajaran Kunci No. 6:

Mengharapkan mayoritas skema Anda untuk memiliki konten keamanan.

Betul sekali. Praktis semuanya. Ini akan terjadi pada Anda sepanjang waktu. Tabel apa pun yang lebih sepele daripada pencarian sederhana mungkin terlibat dalam pendekatan keamanan database Anda secara keseluruhan. Ini membuatnya penting bagi Anda untuk berlatih hemat dan berhati-hati dalam pemodelan untuk meminimalkan jumlah tabel yang Anda gulat.

Kesimpulan:Ketahui Data Anda

Mengetahui data Anda sangat penting untuk mengamankannya. Mengetahui nilai data Anda dan sensitivitasnya akan memberi Anda panduan penting tentang cara menerapkan arsitektur keamanan yang komprehensif dalam database Anda.

Keamanan informasi adalah tugas yang luas, dan dalam seri ini saya membawa masalah dan teknik untuk Anda gunakan secara bertahap dalam meningkatkan keamanan database. Dalam angsuran berikutnya, saya akan menunjukkan bagaimana menggunakan informasi ini di database Klub untuk membantu Anda mengidentifikasi sensitivitas dan nilai data Anda. Saat kami melanjutkan seri, kami akan meningkatkan pendekatan kontrol akses dari artikel terakhir dengan kontrol yang lebih komprehensif dan fleksibel. Kita juga akan melihat bagaimana pemodelan data dapat digunakan untuk mendukung autentikasi dan audit, serta multi-tenancy dan pemulihan database.

Saya harap artikel ini memberi Anda alat dan – sama pentingnya – wawasan tentang bagaimana melakukan langkah penting ini dalam keamanan database. Saya dengan senang hati menyambut umpan balik tentang artikel ini. Silakan gunakan kotak untuk komentar atau kritik.