Daftar Isi

Pengantar Mengaktifkan TLS di R12.1

- Data antara browser web dan server web berjalan tidak terenkripsi dalam aplikasi R12 Sehingga kata sandi dan informasi lainnya dapat dilacak oleh sniffer. Kami menghindari ini dengan menerapkan TLS di R12.

- Dengan implementasi TLS, data bergerak dalam bentuk terenkripsi dan Hanya browser web dan server web yang dapat mendekripsinya. Implementasinya memerlukan sertifikat SSL dan konfigurasi di lingkungan R12 sesuai konfigurasi

Transport Layer Security (TLS)

Transport Layer Security, atau TLS, adalah penerus SSL. TLS, seperti SSL, adalah protokol yang mengenkripsi lalu lintas antara klien dan server. TLS membuat koneksi terenkripsi antara dua mesin yang memungkinkan informasi pribadi dikirimkan tanpa masalah penyadapan, gangguan data, atau pemalsuan pesan.

Apa itu SSL?

SSL adalah teknologi yang mendefinisikan fungsi penting dari otentikasi bersama, enkripsi data, dan integritas data untuk transaksi yang aman. Pertukaran data antara klien dan server dalam transaksi aman tersebut dikatakan menggunakan Secure Sockets Layer (SSL). Ini telah ditinggalkan demi referensi TLS pilihan di masa mendatang.

Cara kerja SSL/TLS

- Klien mengirimkan permintaan ke server menggunakan mode koneksi HTTPS.

- Server menyajikan sertifikat digitalnya kepada klien. Sertifikat ini berisi informasi pengidentifikasi server seperti nama server, kunci publik Organisasi dan server, serta tanda tangan digital dari kunci pribadi CA

- Klien (browser web) memiliki kunci publik dari semua CA. Ini mendekripsi kunci privat sertifikat digital Verifikasi ini membuktikan bahwa pengirim memiliki akses ke kunci privat, dan oleh karena itu kemungkinan besar adalah orang yang terkait dengan kunci publik. Jika verifikasi berjalan dengan baik, server diautentikasi sebagai server tepercaya.

- Klien mengirimkan server daftar tingkat enkripsi, atau sandi, yang dapat digunakan.

- Server menerima daftar dan memilih tingkat enkripsi terkuat yang mereka miliki.

- Klien mengenkripsi nomor acak dengan kunci publik server dan mengirimkan hasilnya ke server (yang hanya dapat didekripsi oleh server dengan kunci pribadinya); kedua pihak kemudian menggunakan nomor acak untuk menghasilkan kunci sesi unik untuk enkripsi dan dekripsi data selanjutnya selama sesi

Jadi jelas dari langkah-langkah di atas, kita akan membutuhkan sertifikat digital untuk server web.

Catatan Penting

Kami sebelumnya juga telah membaca artikel

Mengaktifkan SSL atau TLS di Oracle Apps R12

- Artikel di atas memberikan langkah-langkah implementasi untuk SSL V3 /TLS1.0 dengan Oracle Apps R12.0 dan Versi R12.1.

- Artikel ini secara khusus membahas langkah-langkah Implementasi TLS 1.0/1.1/1.2 di R12.1

Mengaktifkan TLS di R12.1 akan bergantung pada topologi implementasi R12. Saya di sini menyoroti semua yang utama.

- Penempatan server web tunggal.

Ini cukup sederhana. Kami akan membutuhkan sertifikat digital untuk server web. Langkahnya lurus ke depan. Lalu lintas antara browser web dan server web akan dienkripsi

- Memiliki Load balancer yang melayani 2 server web atau lebih membuatnya sedikit rumit

Dalam hal ini, kami dapat memiliki opsi berikut

- Enkripsi lalu lintas ujung ke ujung

Seluruh arus lalu lintas yaitu dari browser ke load balancer dan dari load balancer ke server web dienkripsi

Ada dua cara untuk melakukannya

- Konfigurasi pass-through :Saldo beban dalam hal ini tidak mendekripsi/mengenkripsi pesan .itu hanya melewati lalu lintas ke server web

- Dekripsi/enkripsi :Saldo beban dalam hal ini mendekripsi lalu lintas pada tingkat penyeimbang beban dan kemudian mengenkripsinya lagi dan mengirimkannya ke server web yang mendekripsi lagi

- Terminator SSL:Lalu lintas antara browser web dan penyeimbang beban hanya dienkripsi. Saldo beban bertindak sebagai terminator SSL dan mengakhiri SSL pada tingkat penyeimbang beban dan meneruskan lalu lintas yang tidak terenkripsi ke server web.

Langkah Mengaktifkan TLS di R12.1 pada setiap topologi diberikan di bawah ini

Penerapan server web tunggal

Langkah 0 :Prasyarat

1) Tingkatkan ke Java Development Kit (JDK) minimum 7.

Untuk melakukannya, ikuti petunjuk di Dokumen Dukungan Oracle Saya 1467892.1, Menggunakan Pembaruan Terbaru JDK 7.0 dengan Oracle E-Business Suite Rilis 12.0 dan 12.1.

2) – Tingkatkan ke Oracle HTTP Server (OHS) 10.1.3.5.

Untuk melakukannya, ikuti instruksi di Dokumen Pengetahuan Dukungan Oracle Saya 454811.1, Tingkatkan ke Oracle AS 10g 10.1.3.x Patch Terbaru Ditetapkan di Oracle E-Business Suite Rilis 12.

3) – Terapkan CPU Oktober 2015 atau CPU yang lebih baru ke Oracle Fusion Middleware 10.1.3.5.

Unduh Patch 21845960 untuk UNIX atau Patch 21845962 untuk Windows dari My Dukungan Oracle dan ikuti petunjuk di Dokumen 2051000.1, Oracle E-Business Suite Merilis Dokumen Pengetahuan Pembaruan Patch Kritis 11i dan 12 (Oktober 2015).

4) – Terapkan pembaruan khusus platform.

Untuk AIX dan HP Hanya Itanium, terapkan juga Patch 21948197 ke Oracle Fusion Middleware 10.1.3.5.

Hanya untuk Windows, terapkan juga Patch 22251660 ke Oracle Fusion Middle ware 10.1.3.5.

5) – Terapkan patch 22447165 dan 22458773 ke Oracle Fusion Middleware 10.1.3.5.

6) – Terapkan patch khusus produk.

•Oracle Workflow – Terapkan patch 22974534:R12.OWF.B untuk mengatasi masalah Oracle Workflow Notification Mailer.

•Oracle iProcurement – Terapkan patch yang disebutkan dalam Dokumen Pengetahuan Dukungan Oracle Saya 1937220.1, Punch-out di Oracle iProcurement dan Exchange Fails Setelah Situs Pemasok Bermigrasi Dari SSLv3 ke Protokol TLS (dengan SSL Handshake SSLIOClosedOverrideGoodbyeKiss), yang sesuai dengan versi aplikasi yang sesuai.

•Oracle iPayment – Pastikan untuk memenuhi persyaratan yang tercantum dalam Dokumen 1573912.1, Semua Tentang Oracle Pembayaran Rilis 12 Dompet dan Enkripsi Data Pembayaran, untuk konfigurasi Pembayaran . Selain itu, terapkan patch 22724663:R12.IBY.B.

•Oracle XML Gateway – Untuk persyaratan patching Oracle E-Business Suite Rilis 12.1, lihat Dokumen 1961140.1, Mengonfigurasi Oracle XML Gateway untuk Otentikasi SSL/TLS di Oracle E -Business Suite Rilis 12.1. Selain itu, terapkan patch 22922530:R12.ECX.B.

Langkah 1

Atur Lingkungan Anda

- Masuk ke tingkat aplikasi sebagai pengguna OS yang memiliki file tingkat aplikasi.

- Sumber file lingkungan tingkat aplikasi Anda (APPS

.env) yang terletak di direktori APPL_TOP. - Navigasikan ke $INST_TOP/ora/10.1.3 dan sumber file

.env untuk menyetel variabel 10.1.3 ORACLE_HOME Anda. - Buka direktori $INST_TOP/certs/Apache

buat file konfigurasi OpenSSL khusus host di direktori itu sebagai berikut

cat new.cnf[req]prompt =nodefault_md =sha256distinguished_name =dnreq_extensions =ext[dn]CN =www.example.comO =Contoh IncOU =Tim KunciL =San DiegoST =CaliforniaC =US[ext]subjectAltName =DNS:www .example.com,DNS:example.com

Penjelasan

[req]prompt =no do not promptdefault_md =sha256 intisari pesan default harus sha256 baseddistinguished_name =dn dapatkan Distinguished Name dari [dn] sectionreq_extensions =ext dapatkan ekstensi dari bagian [ext][dn]CN =www.example.com setel Common Name ke hostname lengkap AndaO =Example Inc set the Organization to your company nameOU =Key Team set Organizational Unit ke tim atau divisi mana pun dalam perusahaan AndaL =San Diego kota tempat perusahaan Anda California menetapkan Negara Bagian ke negara bagian atau provinsi atau teritori kantor pusat perusahaan AndaC =US setel Negara ke kode negara ISO dari county[ext]subjectAltName =DNS:www.example.com,DNS:example.com nama host situs Anda adalah WWW.juga tambahkan domain tanpa awalan WWW. di sini. Jika tidak, ulangi saja Nama Umum.

Untuk kasus kami, filenya adalah

cat new.cnf

[req]

prompt =no

default_md =sha256

distinguished_name =dn

req_extensions =ext

[dn]

CN =www.techgoeasy.com

O =techgoeasy

OU =tech

L =Los Angles

ST =California

C =US

[ext]

subjectAltName =DNS:www.techgoeasy.com,DNS:techgoeasy.com

Jika Anda ingat, ini mirip dengan apa yang kami lakukan di dompet dengan SSL

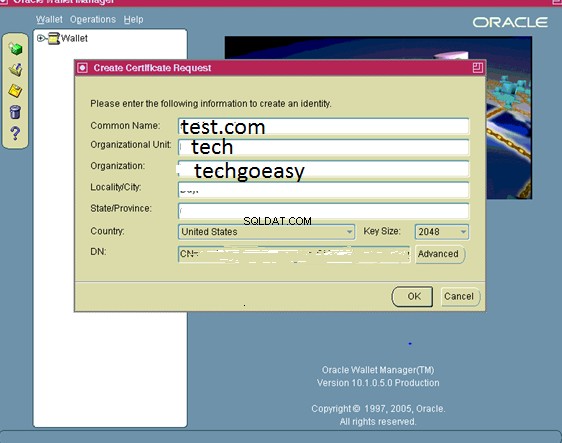

Langkah 2 Buat file CSR untuk pembuatan sertifikasi

(a) Perbarui PATH

PATH=$<10.1.3 OH>/Apache/open_ssl/bin:$PATH

(b) Pastikan LD_LIBRARY_PATH berisi jalur ke Oracle Fusion Middleware 10.1.3 ORACLE_HOME/lib Anda.

ekspor LD_LIBRARY_PATH=$LD_LIBRARY_PATH:/lib

(c) Sekarang, jalankan perintah berikut:

openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf

Kirim csr ke otoritas sertifikat untuk mendapatkan sertifikat

Kami tidak menggunakan dompet Oracle di sini

Langkah 3 Terima sertifikat server dan file rantai sertifikat dari CA.

Dari CA, Anda akan menerima yang berikut:

1)Sertifikat server yang ditandatangani CA

2) Sertifikat CA root

3) Sertifikat CA perantara yang diperlukan

Jika Anda hanya menerima satu file, Anda dapat membuat file-file ini dengan metode di bawah ini

Membuat Sertifikat Otoritas Sertifikasi Anda

Untuk membuat ca.crt

- Salin server.crt ke PC Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) server.crt ke komputer Anda

copy isi server.crt dan paste ke notepad di PC. Simpan file sebagai server.crt

- Klik dua kali pada server.crt untuk membukanya dengan Ekstensi Shell Cyrpto.

- Pada tab Jalur Sertifikasi, klik baris pertama (atas) lalu Lihat Sertifikat.

- Pada tab Detail klik Salin ke File, ini akan memulai wizard ekspor.

- Klik Berikutnya untuk melanjutkan.

- Pilih Base64 encoded X.509 (.CER) dan klik berikutnya.

- Klik Jelajahi dan arahkan ke direktori pilihan Anda.

- Masukkan ca.crt sebagai nama dan klik ok untuk mengekspor sertifikat.

- Tutup wizard.

- Salin ca.crt kembali ke direktori dompet Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) ca.crt ke direktori dompet tingkat aplikasi Anda. Salin konten ca.crt dan tempel ke file baru di direktori dompet tingkat aplikasi Anda menggunakan editor teks. Simpan file sebagai ca.crt

Tempatkan file di atas di direktori yang sama yang berisi kunci pribadi server Anda:server.key.

Anda harus memastikan bahwa file sertifikat server disebut server.crt, sertifikat CA root disebut ca.crt, dan sertifikat perantara berada dalam file bernama intermediate.crt.

Jika Anda tidak memiliki sertifikat perantara , jalankan perintah berikut untuk membuat file intermediate.crt kosong

echo -n> intermediate.crt

Verifikasi bahwa direktori $INST_TOP/certs/Apache Anda berisi file-file berikut

server.key

new.csr

server.crt

intermediate.crt

ca.crt

Buat file sertifikat untuk OPMN yang berisi sertifikat server dan sertifikat perantara apa pun dengan menjalankan perintah berikut:

cat server.crt intermediate.crt ca.crt> opmn.crt

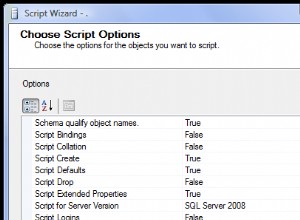

Langkah 4 Perbarui File Konteks

Gunakan E-Business Suite – Oracle Applications Manager (OAM) Context Editor untuk mengubah variabel terkait SSL seperti yang ditunjukkan pada tabel ini:

| Variabel Terkait SSL dalam File Konteks | ||

| Variabel | Nilai Non-SSL | Nilai SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | sama seperti s_webssl_port |

| s_webssl_port | tidak berlaku | defaultnya adalah 4443 |

| s_https_listen_parameter | tidak berlaku | sama seperti s_webssl_port |

| s_login_page | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

| s_external_url | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

Langkah 5 Lakukan konfigurasi tambahan .

Salin file asli dari

Ganti baris ini di template:

Dengan yang berikut: