Keamanan menjadi perhatian besar hari ini. Berikut adalah langkah-langkah Mengaktifkan SSL di Oracle Apps R12

Daftar Isi

Pendahuluan:

- Data antara browser web dan server web berjalan tidak terenkripsi dalam aplikasi R12 Sehingga kata sandi dan informasi lainnya dapat dilacak oleh sniffer. Mereka bisa mendapatkan Nama Pengguna/Sandi Anda atau data sensitif lainnya. Ini menjadi penting ketika Anda memiliki akses Internet ke Aplikasi Oracle

- Dengan penerapan SSL, data berjalan dalam bentuk terenkripsi dan Hanya browser web dan server web yang dapat mendekripsinya. Implementasi memerlukan sertifikat SSL dan konfigurasi di lingkungan R12 sesuai konfigurasi

Apa itu SSL?

SSL dan TLS adalah protokol kriptografi yang memastikan privasi antara aplikasi yang berkomunikasi dan penggunanya di Internet

Apa itu sertifikat SSL

SSL menggunakan 2 jenis Sertifikat:

Sertifikat pengguna:

Ini adalah Sertifikat yang dikeluarkan untuk server atau pengguna untuk membuktikan identitas mereka dalam pertukaran kunci publik/kunci pribadi.

Sertifikat tepercaya:

Ini adalah Sertifikat yang mewakili entitas yang Anda percayai – seperti otoritas sertifikat yang menandatangani sertifikat pengguna yang mereka keluarkan.

Lapisan Soket Aman (SSL)

SSL adalah teknologi yang mendefinisikan fungsi penting dari otentikasi bersama, enkripsi data, dan integritas data untuk transaksi yang aman. Pertukaran data antara klien dan server dalam transaksi aman tersebut dikatakan menggunakan Secure Sockets Layer (SSL).

Transport Layer Security (TLS)

Transport Layer Security adalah protokol kriptografi yang memastikan privasi antara aplikasi yang berkomunikasi dan penggunanya di Internet. Meskipun SSL didukung dengan semua versi Oracle Application Server, TLS memerlukan minimal Application Server 10.1.2.0.Oracle Applications Release 12 mendukung penggunaan SSL dan TLS.

Cara kerja SSL

- Klien mengirimkan permintaan ke server menggunakan mode koneksi HTTPS.

- Server menyajikan sertifikat digitalnya kepada klien. Sertifikat ini berisi informasi pengidentifikasi server seperti nama server, kunci publik Organisasi dan server, serta tanda tangan digital dari kunci pribadi CA

- Klien (browser web) memiliki kunci publik dari semua CA. Ini mendekripsi kunci privat sertifikat digital Verifikasi ini membuktikan bahwa pengirim memiliki akses ke kunci privat, dan oleh karena itu kemungkinan besar adalah orang yang terkait dengan kunci publik. Jika verifikasi berjalan dengan baik, server diautentikasi sebagai server tepercaya.

- Klien mengirimkan server daftar tingkat enkripsi, atau sandi, yang dapat digunakan.

- Server menerima daftar dan memilih tingkat enkripsi terkuat yang mereka miliki.

- Klien mengenkripsi nomor acak dengan kunci publik server dan mengirimkan hasilnya ke server (yang hanya dapat didekripsi oleh server dengan kunci pribadinya); kedua pihak kemudian menggunakan nomor acak untuk menghasilkan kunci sesi unik untuk enkripsi dan dekripsi data selanjutnya selama sesi

Jadi jelas dari langkah-langkah di atas, kita membutuhkan sertifikat digital untuk webserver dan kita menggunakan dompet Oracle di 10.1.3 untuk menyimpan sertifikat

Berbagai Topologi SSL di Oracle Apps R12

Implementasi ssl akan tergantung pada topologi implementasi R12. Saya di sini menyoroti semua yang utama. Ini berlaku untuk Implementasi R12.0 dan R12.1.

- Penempatan server web tunggal.

Ini cukup sederhana. Kami akan membutuhkan sertifikat digital untuk server web. Langkahnya lurus ke depan. Lalu lintas antara browser web dan server web akan dienkripsi

- Memiliki Load balancer yang melayani 2 server web atau lebih membuatnya sedikit rumit

Dalam hal ini, kami dapat memiliki opsi berikut

- Enkripsi lalu lintas ujung ke ujung

Seluruh arus lalu lintas yaitu dari browser ke load balancer dan dari load balancer ke server web dienkripsi

Ada dua cara untuk melakukannya

(a) Konfigurasi pass-through :Saldo beban dalam hal ini tidak mendekripsi/mengenkripsi pesan .itu hanya melewati lalu lintas ke server web

Pertimbangan PentingSaat mengonfigurasi Ebusiness Suite dengan perangkat keras penyeimbang beban, Anda akan melihat di banyak tempat persyaratan untuk menyiapkan kegigihan berbasis cookie. Masalah yang kami miliki di sini adalah bahwa ketika passthrough SSL diterapkan, cookie persisten tidak akan berfungsi karena cookie dienkripsi oleh Ebusiness Suite dan penyeimbang beban tidak akan dapat membaca informasi cookie yang diperlukan untuk mempertahankan persistensi. Berikut ini adalah ekstrak dari F5 dokumentasi yang menjelaskan hal ini lebih detail

Sumber:

https://devcentral.f5.com/Tutorials/TechTips/tabid/63/articleType/ArticleView/articleId/262/Persisting-SSL-Connections.aspx

Untuk konfigurasi SSL Pass-through, opsi persistensi sangat terbatas:Karena LTM tidak mendekripsi percakapan, hanya informasi terenkripsi non-SSL dalam sesi yang tersedia untuk digunakan sebagai pengenal sesi. Bagian utama dari informasi tidak terenkripsi persisten dalam aliran SSL terenkripsi adalah alamat IP sumber dan tujuan, dan ID sesi SSL itu sendiri, jadi hanya Alamat Sumber, Alamat Tujuan, atau persistensi SSL yang akan berfungsi dengan konfigurasi SSL Pass-through. Saat menggunakan kegigihan Alamat Sumber, ini dapat menciptakan situasi di mana klien yang mengakses sistem dari perangkat jenis proxy semuanya akan terjebak pada tingkat aplikasi yang sama, menyebabkan ketidakseimbangan lalu lintas pada tingkat aplikasi. Jadi menggunakan sesuatu yang lebih unik, seperti SSL sessionid, lebih disukai.

Sebaiknya atur persistensi SSL sebagai metode persistensi utama, lalu atur Alamat Sumber sebagai metode persistensi cadangan untuk menempelkan koneksi baru ke server yang sama meskipun SSL ID sesi mengubah sesi pertengahan aplikasi. Ini juga merupakan praktik terbaik untuk kemudian mengonfigurasi tingkat aplikasi untuk meminimalkan jumlah negosiasi ulang sesi SSL, berkonsultasi dengan panduan administrasi server aplikasi yang sesuai untuk informasi lebih lanjut. Oleh karena itu, rekomendasinya adalah menggunakan profil persistensi SSL serta Profil Alamat Sumber.

Namun, Anda cukup menjalankan profil Alamat Sumber sendiri jika IP klien diteruskan ke penyeimbang beban.

Catatan:batas waktu persistensi yang ditetapkan ke profil alamat sumber atau Profil SSL harus ditingkatkan ke nilai yang direkomendasikan Oracle yaitu 12 jam.

(b) Dekripsi/enkripsi :Keseimbangan beban dalam hal ini mendekripsi lalu lintas pada tingkat penyeimbang beban dan kemudian mengenkripsinya lagi dan mengirimkannya ke server web yang mendekripsi lagi

2) Terminator SSL:Lalu lintas antara browser web dan penyeimbang beban hanya dienkripsi. Saldo beban bertindak sebagai terminator SSL dan mengakhiri SSL pada tingkat penyeimbang beban dan meneruskan lalu lintas yang tidak terenkripsi ke server web. Ini memiliki manfaat sebagai berikut.

Pengurangan biaya pengelolaan:Hanya 1 sertifikat yang perlu dipertahankan (pada LBR) daripada beberapa sertifikat pada beberapa tingkatan aplikasiPeningkatan kinerja:Membongkar Enkripsi SSL dan de-enkripsi ke penyeimbang beban secara signifikan meningkatkan kinerja dengan mengurangi beban CPU. Karena pelanggan sekarang sedang mendapatkan sertifikat SSL dengan kunci 2048 byte, beban CPU pemrosesan SSL pada tingkat aplikasi akan 5 kali lebih tinggi daripada menggunakan kunci SSL 1024 byte lama

Langkah-langkah untuk melakukan konfigurasi pada setiap topologi diberikan di bawah ini

Satu SSL penerapan server web di Oracle Apps R12

Langkah 1

Atur Lingkungan Anda

- Masuk ke tingkat aplikasi sebagai pengguna OS yang memiliki file tingkat aplikasi.

- Sumber file lingkungan tingkat aplikasi Anda (APPS

.env) yang terletak di direktori APPL_TOP. - Navigasikan ke $INST_TOP/ora/10.1.3 dan sumber file

.env untuk menyetel variabel 10.1.3 ORACLE_HOME Anda.

Catatan:Saat bekerja dengan dompet dan sertifikat, Anda harus menggunakan 10.1.3 yang dapat dieksekusi.

Catatan Penting

Jika Anda menggunakan klien (JRE 8, beberapa browser modern) atau Oracle Database 12c, Anda harus melakukan hal berikut:

– Tingkatkan FMW 10.1.3 ke 10.1.3.5

– Terapkan CPU Oktober 2015 (Patch 21845960).

Langkah 2

Buat dompet

- Navigasi ke direktori $INST_TOP/certs/Apache.

- Pindahkan file dompet yang ada ke direktori cadangan jika Anda ingin menggunakannya lagi di masa mendatang.

- Buka pengelola Wallet sebagai proses latar belakang:

$ owm &

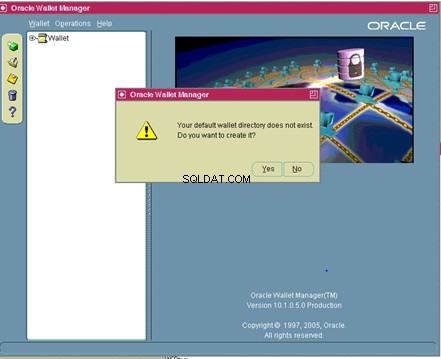

Pada Menu Oracle Wallet Manager, navigasikan ke Wallet>New.

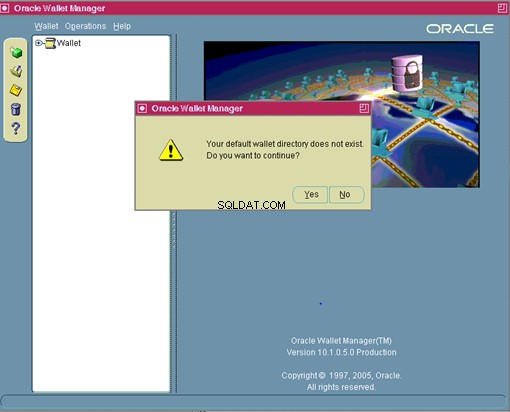

Jawab TIDAK untuk:Direktori dompet default Anda tidak ada. Apakah Anda ingin membuatnya sekarang?

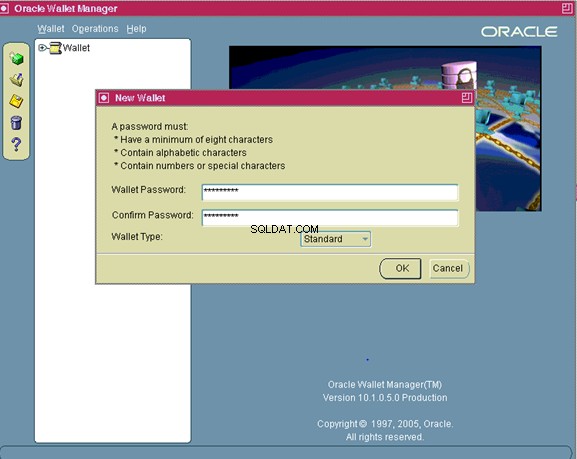

Layar dompet baru sekarang akan meminta Anda memasukkan kata sandi untuk dompet Anda

Masukkan kata sandi dan ingatlah

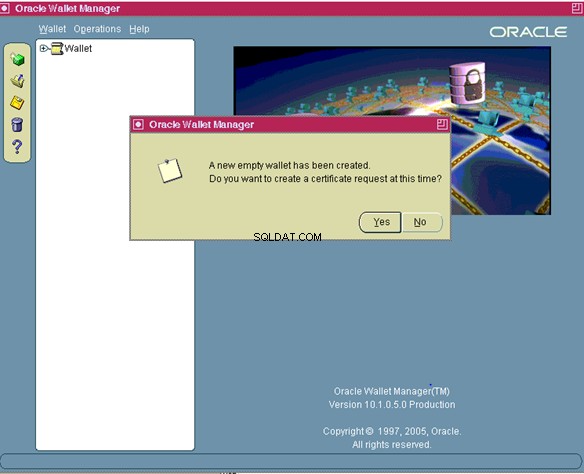

Dompet kosong baru telah dibuat. Apakah Anda ingin membuat permintaan sertifikat saat ini?

Setelah mengklik “Ya” di Layar Buat Permintaan Sertifikat akan muncul

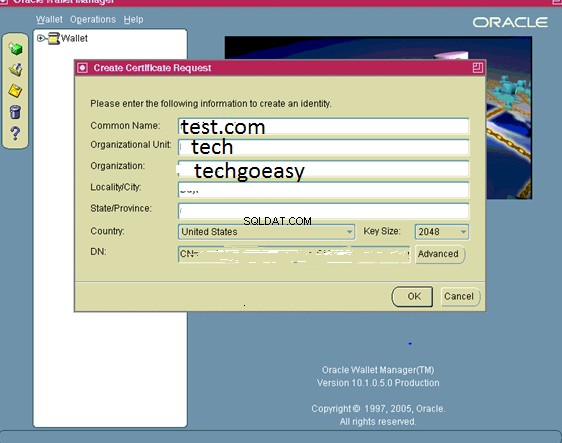

Isi nilai yang sesuai di mana:

| Nama Umum | Ini adalah nama server Anda termasuk domainnya. |

| Unit Organisasi:(opsional) | Unit dalam organisasi Anda. |

| Organisasi | Ini adalah nama organisasi Anda |

| Lokalitas/Kota | Ini adalah wilayah atau kota Anda. |

| Negara Bagian/Provinsi | adalah nama lengkap Negara Bagian atau Provinsi Anda jangan disingkat. |

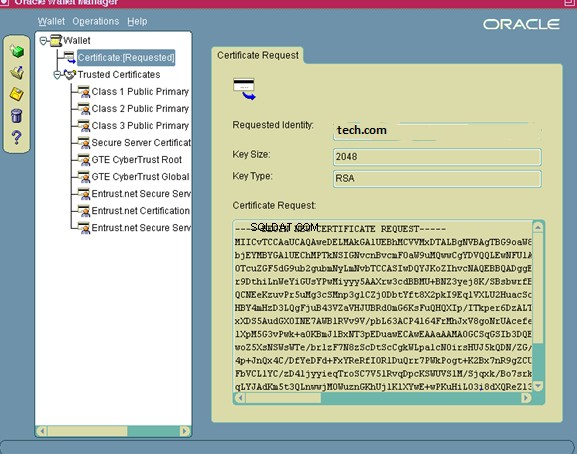

Pilih Negara Anda dari daftar drop-down, dan untuk Ukuran Kunci, pilih 2048 sebagai minimum. Klik Oke.

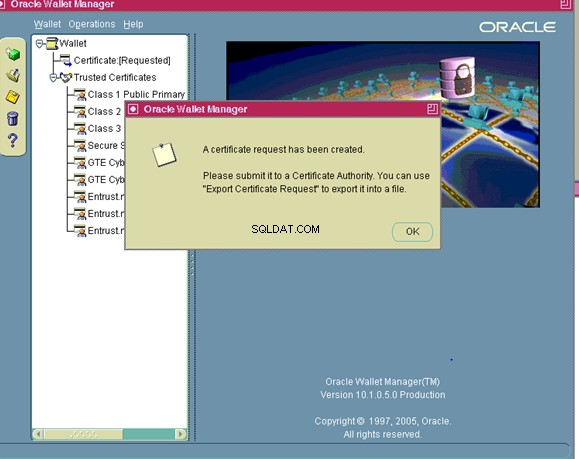

Catatan:Tergantung pada penyedia sertifikat Anda, mereka mungkin tidak menerima permintaan sertifikat (CSR) berbasis MD5 yang dibuat oleh Oracle Wallet Manager (OWM). Misalnya, VeriSign sekarang hanya akan menerima CSR berbasis SHA12048 bit atau lebih tinggi. Dalam kasus seperti itu, Anda perlu mengonversi CSR MD5 menjadi CSR berbasis SHA1 yang sesuai.

Klik Pada sertifikat yang diminta

Anda harus mengekspor Permintaan Sertifikat sebelum dapat mengirimkannya ke Otoritas Sertifikasi.

- Klik Sertifikat [Diminta] untuk Menyorotnya.

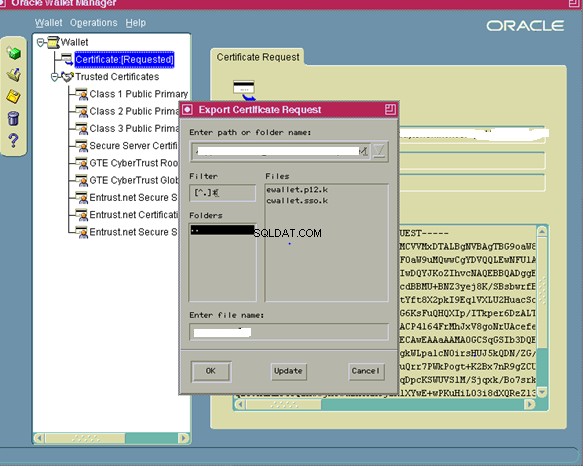

- Dari menu klik Operasi>

Ekspor Permintaan Sertifikat

- Simpan file sebagai server.csr

- Dari menu, klik Dompet, lalu klik Simpan.

- Pada layar Pilih Direktori, ubah Direktori ke direktori dompet Anda yang memenuhi syarat.

- Klik Oke.

- Dari menu klik Wallet dan centang kotak Auto Login.

Pastikan untuk membuat kata sandi ini sesuatu yang akan Anda ingat. Anda harus menggunakan kata sandi setiap kali Anda membuka dompet dengan Oracle Wallet Manager atau melakukan operasi di dompet menggunakan Antarmuka Baris Perintah. Dengan proses masuk otomatis yang diaktifkan yang dikirimkan oleh pengguna OS yang membuat dompet tidak perlu memberikan sandi untuk mengakses dompet.

- Keluar dari Pengelola Dompet.

Direktori dompet sekarang akan berisi file-file berikut:

cwallet.sso

ewallet.p12

server.csr

Sekarang Anda dapat mengirimkan server.csr ke Otoritas Sertifikasi untuk meminta Sertifikat Server

Langkah 5

Impor Sertifikat Server Anda ke Wallet

Setelah Anda menerima Sertifikat Server dari Otoritas Sertifikasi, Anda harus mengimpornya ke dompet Anda. Salin sertifikat ke tech.crt di direktori dompet di server Anda dengan salah satu metode berikut:

- ftp sertifikat (dalam mode biner)

- salin dan tempel konten ke server.crt

Ikuti langkah-langkah ini untuk mengimpor tech.crt ke dompet Anda:

- Buka Wallet Manager sebagai proses latar belakang:

$ owm &

- Dari menu klik Dompet lalu Buka.

- Jawab Ya saat diminta:

Direktori dompet default Anda tidak ada.

Apakah Anda ingin melanjutkan?

- Pada layar Pilih Direktori, ubah Direktori ke direktori dompet Anda yang memenuhi syarat dan

klik Oke

- Masukkan kata sandi dompet Anda dan klik OK.

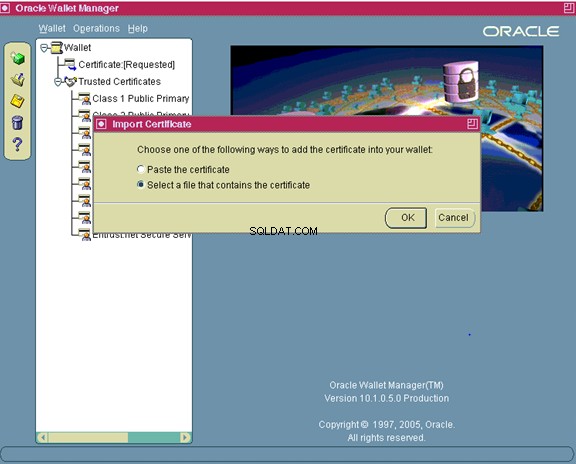

- Pada Menu Manajer Dompet Oracle, navigasikan ke Impor Operasi

Sertifikat Pengguna.

Sertifikat server adalah jenis sertifikat pengguna. Karena Otoritas Sertifikasi mengeluarkan sertifikat untuk server, dengan menempatkan nama khusus (DN) di bidang Subjek, server adalah pemilik sertifikat, dengan demikian "pengguna" untuk sertifikat pengguna ini.

- Klik Oke.

- Klik dua kali pada server.crt untuk mengimpornya.

- Simpan dompet:

- Pada Menu Oracle Wallet Manager, klik Wallet.

- Pastikan kotak Masuk Otomatis dicentang.

- Klik Simpan

Catatan:Jika semua sertifikat tepercaya yang membentuk rantai server.crt tidak ada di dompet, maka penambahan sertifikat akan gagal. Saat dompet dibuat, sertifikat untuk CA paling umum (seperti VeriSign, GTE, dan Entrust) disertakan secara otomatis. Hubungi otoritas sertifikasi Anda jika Anda perlu menambahkan sertifikat mereka, dan simpan file yang disediakan sebagai ca.crt di direktori dompet dalam format base64. Pilihan lain adalah mengikuti petunjuk yang diberikan di bawah ini untuk membuat ca.crt dari sertifikat server Anda (server.crt). Jika Otoritas Sertifikasi Anda memberikan sertifikat perantara (untuk menyelesaikan rantai) lalu simpan file yang disediakan sebagai intca.crt dalam format Base64, ini perlu diimpor ke Oracle Wallet Manager sebelum mengimpor server.crt. Sertifikat yang terdiri dari beberapa bagian (seperti tipe P7B) juga termasuk dalam kategori ini

Membuat Sertifikat Otoritas Sertifikasi Anda

Untuk membuat ca.crt

- Salin tech.crt ke PC Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) tech.crt ke pc Anda salin konten server.crt dan tempel ke notepad di PC. Simpan file sebagai server.crt

- Klik dua kali pada server.crt untuk membukanya dengan Ekstensi Shell Cyrpto.

- Pada tab Jalur Sertifikasi, klik baris pertama (atas) lalu Lihat Sertifikat.

- Pada tab Detail klik Salin ke File, ini akan memulai wizard ekspor.

- Klik Berikutnya untuk melanjutkan.

- Pilih Base64 encoded X.509 (.CER) dan klik berikutnya.

- Klik Jelajahi dan arahkan ke direktori pilihan Anda.

- Masukkan ca.crt sebagai nama dan klik ok untuk mengekspor sertifikat.

- Tutup wizard.

- Salin ca.crt kembali ke direktori dompet Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) ca.crt ke direktori dompet tingkat aplikasi Anda salin konten ca.crt dan tempel ke file baru di direktori dompet tingkat aplikasi Anda menggunakan editor teks. Simpan file sebagai ca.crt

Jika ada sertifikat perantara, maka ekspor itu juga menggunakan teknik yang sama

Langkah terperinci untuk Mengimpor Sertifikat dengan tangkapan layar

owm &

Kemudian klik dompet -> buka

Klik ya

Masukkan jalur lengkap direktori dompet

Masukkan kata sandi dompet

Sekarang Beroperasi :Impor Sertifikat Pengguna

Atau Anda dapat menambahkan sertifikat menggunakan perintah orapki juga

dompet orapki tambahkan \

-wallet . \

-trusted_cert \

-cert ca.crt \

-pwd

dompet orapki tambahkan \

-wallet . \

-trusted_cert \

-cert int.crt \

-pwd

orapki wallet add \

-wallet .\

-user_cert \

-cert tech.crt \

-pwd

Langkah penting

Jika Anda perlu mengimpor Sertifikat CA, Anda juga perlu menambahkan konten file ca.crt ke file b64InternetCertificate.txt yang terletak di direktori 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Jika Anda juga diberikan Sertifikat Menengah (intca.crt) maka Anda juga perlu menambahkannya ke b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate .txt

Langkah 6

Ubah dompet OPMN

- Navigasi ke direktori $INST_TOP/certs/opmn.

- Buat direktori baru dengan nama BAK.

- Pindahkan file ewallet.p12 dan cwallet.sso ke direktori BAK yang baru saja dibuat.

- Salin file ewallet.p12 dan cwallet.sso dari direktori $INST_TOP/certs/Apache ke direktori $INST_TOP/certs/opmn.

Langkah 7

Perbarui File JDK Cacerts

Oracle Web Services memerlukan Certificate of the Certifying Authority yang mengeluarkan sertifikat server Anda (ca.crt dari langkah sebelumnya) untuk ada di file cacerts JDK. Selain itu, beberapa fitur XML Publisher dan BI Publisher memerlukan sertifikat server (server.crt dari langkah sebelumnya).

Ikuti langkah-langkah berikut untuk memastikan persyaratan ini terpenuhi:

- Navigasikan ke direktori $OA_JRE_TOP/lib/security.

- Cadangkan file cacerts yang ada.

- Salin file ca.crt dan server.crt Anda ke direktori ini dan jalankan perintah berikut untuk memastikan bahwa cacerts memiliki izin tulis:

$ chmod u+w cacerts

Langkah 8

Perbarui File Konteks

Gunakan E-Business Suite – Oracle Applications Manager (OAM) Context Editor untuk mengubah variabel terkait SSL seperti yang ditunjukkan pada tabel ini:

| Variabel Terkait SSL dalam File Konteks | ||

| Variabel | Nilai Non-SSL | Nilai SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | sama seperti s_webssl_port |

| s_webssl_port | tidak berlaku | defaultnya adalah 4443 |

| s_https_listen_parameter | tidak berlaku | sama seperti s_webssl_port |

| s_login_page | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

| s_external_url | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

Langkah 9 – Jalankan Autoconfig

Autoconfig dapat dijalankan dengan menggunakan skrip adautocfg.sh di direktori Application Tier $ADMIN_SCRIPTS_HOME.

Artikel Terkait

Konfigurasi otomatis

Langkah-Langkah Menjalankan Autoconfig Pada Aplikasi R12 termasuk Basis Data dan Tingkat Aplikasi

lokasi template autoconfig aplikasi oracle dan Cara menyesuaikan template untuk file autoconfig

Langkah 10 – Mulai ulang layanan Tingkat Aplikasi

Gunakan skrip adaptcctl.sh di direktori $ADMIN_SCRIPTS_HOME untuk menghentikan dan memulai ulang layanan Apache Tingkat Aplikasi.

Langkah yang akan digunakan saat menggunakan terminator SSL dengan aplikasi Oracle R12

Tidak perlu pembuatan dan pemasangan sertifikat di server web. Sertifikat akan dipasang di terminator SSL. Dalam hal ini, kita hanya perlu menyetel parameter file konteks yang diberikan di bawah

| Perubahan saat menggunakan Akselerator SSL | ||

| Variabel | Nilai Non-SSL | Nilai SSL |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | nilai port antarmuka eksternal Akselerator SSL |

| s_webentryhost | sama seperti s_webhost | nama host Akselerator SSL |

| s_webentrydomain | sama dengan s_domainname | Nama domain Akselerator SSL |

| s_enable_sslterminator | # | hapus '#' untuk menggunakan ssl_terminator.conf di lingkungan yang dihentikan ssl |

| s_login_page | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https, s_webentryhost, s_webentrydomain, s_active_webport |

Jalankan Autoconfig

Autoconfig dapat dijalankan dengan menggunakan skrip adautocfg.sh di direktori Application Tier $ADMIN_SCRIPTS_HOME.

Mulai ulang layanan Tingkat Aplikasi

Gunakan skrip adaptcctl.sh di direktori $ADMIN_SCRIPTS_HOME untuk menghentikan dan memulai ulang layanan Apache Tingkat Aplikasi.

Langkah-langkah enkripsi ujung ke ujung dengan konfigurasi Pass through pada Load Balancer

1) Semua langkah yang diberikan untuk server web tunggal harus dijalankan.

2) Sertifikat harus dibuat dengan Nama penyeimbang beban

3) Kami dapat menjalankan langkah-langkah sertifikat pada satu Node lalu menyalin semua langkah ke node lainnya

Perubahan nilai konteks

| Variabel Terkait SSL dalam File Konteks | ||

| Variabel | Nilai Non-SSL | Nilai SSL |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | sama seperti s_webssl_port |

| s_webssl_port | tidak berlaku | defaultnya adalah 4443 |

| s_https_listen_parameter | tidak berlaku | sama seperti s_webssl_port |

| s_login_page | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

| s_external_url | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

Jalankan Autoconfig

Autoconfig dapat dijalankan dengan menggunakan skrip adautocfg.sh di direktori Application Tier $ADMIN_SCRIPTS_HOME.

Mulai ulang layanan Tingkat Aplikasi

Gunakan skrip adaptcctl.sh di direktori $ADMIN_SCRIPTS_HOME untuk menghentikan dan memulai ulang layanan Apache Tingkat Aplikasi.

Penyiapan basis data diperlukan

Produk Oracle seperti Oracle Configurator, Order Management, iStore, Order Capture, Quoting, iPayment, iStore, dan Pricing mengakses data melalui Internet dalam mode koneksi HTTP atau HTTPS. Implementasi SSL untuk Oracle Database Server (yang bertindak sebagai klien yang mengirimkan permintaan ke server Web) memanfaatkan Oracle Wallet Manager untuk menyiapkan dompet Oracle.

Catatan:Ini adalah persyaratan wajib untuk halaman etalase Oracle iStore ketika Web Tier juga mengaktifkan SSL.

Untuk mengaktifkan permintaan Klien HTTPS dari Database melalui UTL_HTTP, Anda perlu membuat truststore dalam format dompet. Anda tidak memerlukan sertifikat server untuk dompet ini. Anda hanya perlu mengimpor sertifikat CA root untuk CA root yang merupakan jangkar kepercayaan untuk situs yang Anda perlukan UTL_HTTP untuk terhubung.

1)Setelah mengatur lingkungan Anda untuk tingkat basis data, navigasikan ke direktori $ORACLE_HOME/appsutil.2)Buat direktori dompet baru bernama:wallet

3)Navigasi ke direktori dompet yang baru dibuat.

4) Buka Wallet Manager sebagai proses latar belakang:

owm &

5)Pada Menu Oracle Wallet Manager, navigasikan ke Wallet -> New.

Jawab TIDAK ke:Direktori dompet default Anda tidak ada. Apakah Anda ingin membuatnya sekarang?

Layar dompet baru sekarang akan meminta Anda memasukkan kata sandi untuk dompet Anda.

Klik TIDAK saat diminta:

Dompet kosong baru telah dibuat. Apakah Anda ingin membuat permintaan sertifikat saat ini?6) Jika Anda perlu mengimpor ca.crt:

Pada menu Oracle Wallet Manager, navigasikan ke Operations -> Import Trusted Certificate.

Klik OK.

Klik dua kali pada ca.crt untuk mengimpornya.7) Simpan dompet:

Pada Menu Manajer Dompet Oracle klik Dompet.

Pastikan kotak Masuk Otomatis dicentang.

Klik Simpan .

Untuk menguji bahwa dompet telah disiapkan dan dapat diakses dengan benar, login ke SQLPLUS sebagai pengguna aplikasi dan jalankan perintah berikut:SQL>select utl_http.request('[address to access]', '[proxy address]' , 'file:[path lengkap ke direktori dompet]', null) dari dual;

dimana:

‘[address to access]’ =url untuk Portal Pemasangan Cepat E-Business Suite Anda.

‘[alamat proxy]’ =url server proxy Anda, atau NULL jika tidak menggunakan server proxy.

‘file:[path lengkap ke direktori dompet]’ =lokasi direktori dompet Anda (jangan tentukan file dompet yang sebenarnya).

Parameter terakhir adalah kata sandi dompet, yang secara default disetel ke nol.

Tautan terkait

Mengaktifkan SSL atau TLS di Oracle E-Business Suite Rilis 12 (Doc ID 2143099.1)

Cara menemukan komponen R12 Versi

40 Pertanyaan Adpatch yang harus diketahui setiap DBA

perintah awk

Perintah keytool