Di sini kita akan melihat langkah-langkah mendetail untuk Mengaktifkan TLS di Oracle Apps R12.2

Daftar Isi

Pendahuluan:

Data antara browser web dan server web berjalan tidak terenkripsi dalam aplikasi R12 Jadi kata sandi dan informasi lainnya dapat dilacak oleh sniffer. Kami menghindari ini dengan menerapkan SSL di R12.

Dengan implementasi SSL, data berjalan dalam bentuk terenkripsi dan Hanya browser web dan server web yang dapat mendekripsinya.

Implementasinya memerlukan sertifikat SSL dan konfigurasi di lingkungan R12 sesuai konfigurasi

Apa itu SSL?

SSL dan TLS adalah protokol kriptografi yang memastikan privasi antara aplikasi yang berkomunikasi dan penggunanya di Internet

Apa itu Transport Layer Security (TLS)

Transport Layer Security, atau TLS, adalah penerus SSL. TLS, seperti SSL, adalah protokol yang mengenkripsi lalu lintas antara klien dan server. TLS membuat koneksi terenkripsi antara dua mesin yang memungkinkan informasi pribadi dikirimkan tanpa masalah penyadapan, gangguan data, atau pemalsuan pesan.

Cara kerja SSL

- Klien mengirimkan permintaan ke server menggunakan mode koneksi HTTPS.

- Server menyajikan sertifikat digitalnya kepada klien. Sertifikat ini berisi informasi pengidentifikasi server seperti nama server, kunci publik Organisasi dan server, serta tanda tangan digital dari kunci pribadi CA

- Klien (browser web) memiliki kunci publik dari semua CA. Ini mendekripsi kunci privat sertifikat digital Verifikasi ini membuktikan bahwa pengirim memiliki akses ke kunci privat, dan oleh karena itu kemungkinan besar adalah orang yang terkait dengan kunci publik. Jika verifikasi berjalan dengan baik, server diautentikasi sebagai server tepercaya.

- Klien mengirimkan server daftar tingkat enkripsi, atau sandi, yang dapat digunakan.

- Server menerima daftar dan memilih tingkat enkripsi terkuat yang mereka miliki.

- Klien mengenkripsi nomor acak dengan kunci publik server dan mengirimkan hasilnya ke server (yang hanya dapat didekripsi oleh server dengan kunci pribadinya); kedua pihak kemudian menggunakan nomor acak untuk menghasilkan kunci sesi unik untuk enkripsi dan dekripsi data selanjutnya selama sesi

Implementasi ssl akan tergantung pada topologi implementasi R12. Saya di sini menyoroti semua yang utama.

Titik Penghentian TLS

- Titik penghentian TLS adalah server titik akhir untuk koneksi terenkripsi yang telah dimulai oleh klien (misalnya, browser).

- Dalam kasus Oracle E-Business Suite, Oracle HTTP Server dapat bertindak sebagai titik terminasi TLS. Titik penghentian TLS alternatif, seperti proxy terbalik atau penyeimbang beban, dapat dikonfigurasi di depan Server HTTP Oracle.

Berbagai topologi SSL

- Penempatan server web tunggal dengan Titik penghentian TLS sebagai server web

Ini cukup sederhana. Kami akan membutuhkan sertifikat digital untuk server web. Langkahnya lurus ke depan. Lalu lintas antara browser web dan server web akan dienkripsi

- Memiliki Load balancer yang melayani 2 server web atau lebih membuatnya sedikit rumit

Dalam hal ini, kami dapat memiliki opsi berikut

1.Enkripsi lalu lintas ujung ke ujung (Titik penghentian TLS sebagai server web)

Seluruh arus lalu lintas yaitu dari browser ke load balancer dan dari load balancer ke server web dienkripsi

Ada dua cara untuk melakukannya

a) Konfigurasi pass-through :Saldo beban dalam hal ini tidak mendekripsi/mengenkripsi pesan .itu hanya melewati lalu lintas ke server web

b) Dekripsi/enkripsi :Keseimbangan beban dalam hal ini mendekripsi lalu lintas pada tingkat penyeimbang beban dan kemudian mengenkripsinya lagi dan mengirimkannya ke server web yang mendekripsi lagi

2. Terminator SSL (Titik penghentian TLS Alternatif):Lalu lintas antara browser web dan penyeimbang beban hanya dienkripsi. Saldo beban bertindak sebagai terminator SSL dan mengakhiri SSL pada tingkat penyeimbang beban dan meneruskan lalu lintas yang tidak terenkripsi ke server web.

Langkah-langkah untuk melakukan konfigurasi pada setiap topologi diberikan di bawah ini

Penerapan server web tunggal dengan Titik penghentian TLS sebagai server web

Poin Penting

1) Tingkatkan ke Java Development Kit (JDK) minimum 7.

Penggunaan TLS 1.2 membutuhkan minimal Java 7

2) Tingkatkan Oracle Fusion Middleware.

Penggunaan TLS 1.2 memerlukan Oracle Fusion Middleware 1.1.1.9

3) Terapkan patch khusus produk.

Alur Kerja Oracle – Terapkan tambalan 22806350 :R12.OWF.C untuk mengatasi masalah Oracle Workflow Notification Mailer.

Oracle iProcurement – Terapkan patch yang disebutkan di My Oracle Support Knowledge Document 1937220.1 , Oracle iProcurement, Exchange, dan OSN Gagal Setelah Situs Pemasok Bermigrasi Dari SSLv3 ke Protokol TLS (dengan SSL Handshake SSLIOClosedOverrideGoodbyeKiss) , yang sesuai dengan versi aplikasi yang sesuai.

Oracle iPayment – Terapkan tambalan 22522877 :R12.IBY.C.

Oracle XML Gateway – Terapkan tambalan 22326911 :R12.ECX.C.

Langkah 1

Atur Lingkungan Anda

Langkah-langkah yang dirinci di bagian ini harus dijalankan pada sistem file yang dijalankan (yang sedang berjalan) untuk memastikan bahwa selama patch online berikutnya, pengaturan TLS kemudian disebarkan ke sistem file patch. Seharusnya tidak ada siklus patching yang aktif pada saat ini. Untuk mengecek apakah Online Patching Cycle sudah aktif atau belum, Anda bisa menggunakan perintah berikut:

UNIX:

$ adopsi -status

- Masuk ke tingkat aplikasi Oracle E-Business Suite Release 12.2 sebagai pengguna OS yang memiliki file instalasi.

- Sistem file dengan variabel file konteks Aplikasi s_file_edition_type disetel ke 'run' menunjukkan sistem file yang dijalankan. Sumber file lingkungan tingkat aplikasi Anda (

.env), yang terletak di direktori APPL_TOP pada sistem file yang dijalankan. Jangan sumber file APPS .env, jika tidak, variabel lingkungan 10.1.2 akan diambil dan Oracle Wallet Manager 11g akan gagal dimulai. Setelah mencari sumber file lingkungan, variabel lingkungan $FILE_EDITION harus 'dijalankan'. - Setel variabel lingkungan PATH untuk menyertakan lokasi Fusion Middleware dan variabel DISPLAY untuk owm gui

Misalnya

ekspor PATH=$FMW_HOME/webtier/bin:$FMW_HOME/Oracle_common/bin:$PATH

export DISPLAY=

S langkah 2

Buat dompet

Lokasi s_web_ssl_directory masih digunakan oleh beberapa komponen Oracle E-Business Suite Release 12.2 (misalnya, XML Gateway Transportation Agent OXTA) dan selama proses kloning Oracle Fusion Middleware.

Kita dapat menemukan lokasi ini dengan cara di bawah ini

cat $CONTEXT_FILE|grep “s_web_ssl_directory”

Buka pengelola Wallet sebagai proses latar belakang:

| $ owm & |

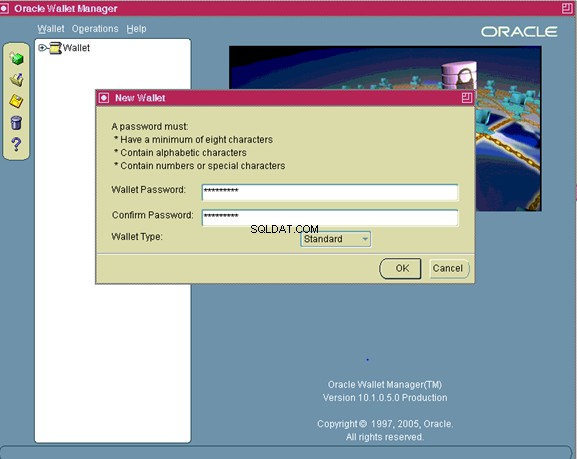

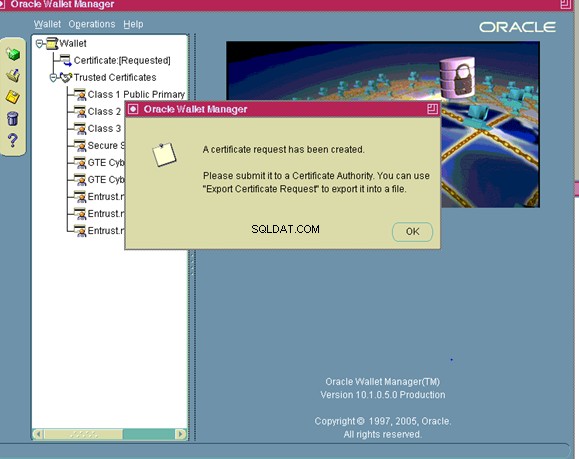

Pada Menu Oracle Wallet Manager, navigasikan ke Wallet>

Baru.

Jawab TIDAK untuk:Direktori dompet default Anda tidak ada. Apakah Anda ingin membuatnya sekarang?

Layar dompet baru sekarang akan meminta Anda memasukkan kata sandi untuk dompet Anda

Masukkan kata sandi dan ingatlah

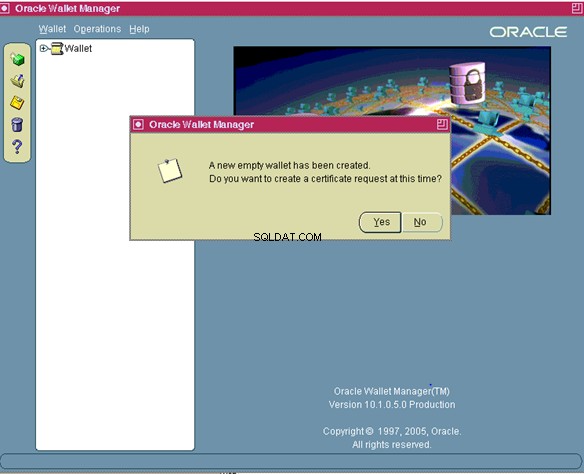

Dompet kosong baru telah dibuat. Apakah Anda ingin membuat permintaan sertifikat saat ini?

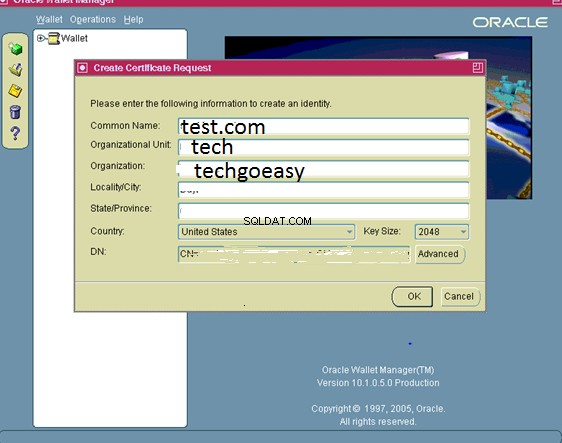

Setelah mengklik “Ya” di Layar Buat Permintaan Sertifikat akan muncul:

Isi nilai yang sesuai di mana:

| Nama Umum | Ini adalah nama server Anda termasuk domainnya. |

| Unit Organisasi:(opsional) | Unit dalam organisasi Anda. |

| Organisasi | Ini adalah nama organisasi Anda |

| Lokalitas/Kota | Ini adalah wilayah atau kota Anda. |

| Negara Bagian/Provinsi | adalah nama lengkap Negara Bagian atau Provinsi Anda jangan disingkat. |

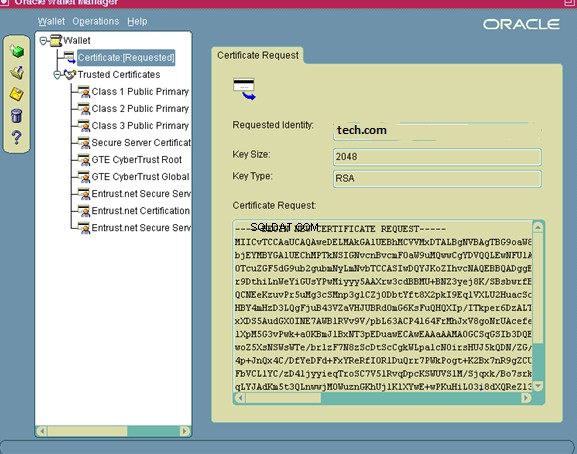

Pilih Negara Anda dari daftar drop-down, dan untuk Ukuran Kunci, pilih 2048 sebagai minimum. Klik Oke.

Klik Pada sertifikat yang diminta

Anda harus mengekspor Permintaan Sertifikat sebelum dapat mengirimkannya ke Otoritas Sertifikasi.

- Klik Sertifikat [Diminta] untuk Menyorotnya.

- Dari menu klik Operasi>

Ekspor Permintaan Sertifikat

- Simpan file sebagai server.csr

- Dari menu, klik Dompet, lalu klik Simpan.

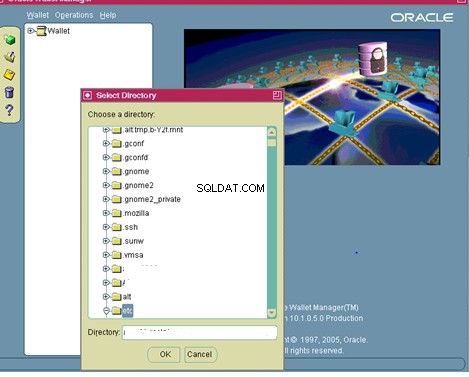

- Pada layar Pilih Direktori, ubah Direktori ke direktori dompet Anda yang memenuhi syarat.

- Klik Oke.

- Dari menu klik Wallet dan centang kotak Auto Login.

Pastikan untuk membuat kata sandi ini sesuatu yang akan Anda ingat. Anda harus menggunakan kata sandi setiap kali Anda membuka dompet dengan Oracle Wallet Manager atau melakukan operasi di dompet menggunakan Antarmuka Baris Perintah. Dengan proses masuk otomatis yang diaktifkan yang dikirimkan oleh pengguna OS yang membuat dompet tidak perlu memberikan sandi untuk mengakses dompet.

- Keluar dari Pengelola Dompet.

Direktori dompet sekarang akan berisi file-file berikut:

cwallet.sso

ewallet.p12

server.csr

Anda sekarang dapat mengirimkan server.csr ke Otoritas Sertifikasi Anda untuk meminta Sertifikat Server

Simpan dompet menggunakan dompet dan simpan dan berikan jalur direktori

Kirim permintaan sertifikat ke otoritas sertifikat .

Catatan:Perubahan Algoritma Tanda Tangan

Standar industri untuk algoritme enkripsi terus ditinjau. Sertifikat yang diterbitkan dengan algoritme hash tanda tangan berbasis SHA-1 sebagai standar industri sedang dihapus. Banyak otoritas sertifikat merekomendasikan atau mengamanatkan SHA-2 sebagai algoritme tanda tangan minimum untuk menerbitkan sertifikat. Kerangka waktu untuk pindah ke SHA-2 bervariasi tergantung pada otoritas sertifikat yang digunakan. Persyaratan SHA-2 juga berdampak pada sertifikat perantara yang juga harus SHA-2 agar dapat dirangkai kembali ke sertifikat SHA-2 entitas akhir yang diterbitkan. Sertifikat root tidak terpengaruh.

Referensi Dokumen Pengetahuan Dukungan Oracle Saya berikut untuk informasi lebih lanjut:

Dokumen 1448161.1 , Cara Menghasilkan CSR Dengan Algoritma Tanda Tangan SHA-1 Atau Lebih Baik

Dokumen 1275428.1 , Status Dukungan untuk SHA-2 di Oracle Application Server (10.1.2.X.X/10.1.3.X.X) dan Fusion Middleware 11g (11.1.1.X)

Dokumen 1939223.1 , Apakah Mungkin Membuat Permintaan Penandatanganan Sertifikat SHA-2 dengan Oracle Wallet Manager atau ORAPKI di FMW11g

Tergantung pada penyedia sertifikat Anda, permintaan sertifikat (CSR) berbasis MD5 yang dibuat oleh Oracle Wallet Manager (OWM) mungkin tidak diterima.

Misalnya, Symantec sekarang hanya akan menerima CSR berbasis SHA-1 2048-bit atau lebih tinggi. Karena keterbatasan saat ini di OWM dan orapki, mereka tidak mampu menghasilkan apa pun selain CSR berbasis MD5. OWM dapat menerima SHA-2 atau di atas sertifikat dan sertifikat server tepercaya, hanya saja tidak dapat membuatnya.

Dalam kasus ini, solusinya adalah menggunakan OpenSSL untuk menghasilkan CSR. Contoh proses ini diberikan di bawah ini.

- Gunakan OpenSSL untuk mengambil dompet yang ada dan menyimpannya sebagai file format PEM baru:

openssl pkcs12 -in ewallet.p12 -nodes -out nonoracle_wallet.pem

Gunakan OpenSSL untuk menghasilkan permintaan yang menetapkan SHA-2:

openssl req -new -key nonoracle_wallet.pem -sha256 -out server.csr

Pada titik ini, OpenSSL akan meminta Anda untuk atribut permintaan. Pastikan untuk memasukkan data yang sama dengan yang Anda masukkan saat membuat CSR di OWM. Jangan tentukan 'kata sandi tantangan' karena ini dianggap tidak aman oleh sebagian besar otoritas sertifikasi.

- CSr sekarang harus dikirimkan ke otoritas sertifikat Anda untuk meminta sertifikat server.

- Setelah menerima sertifikat yang baru diterbitkan, Anda dapat mengimpor ini ke dompet Anda menggunakan OWM melanjutkan dengan langkah berikutnya di bawah

Langkah 5

Impor Sertifikat Server Anda ke Wallet

Setelah Anda menerima Sertifikat Server dari Otoritas Sertifikasi, Anda harus mengimpornya ke dompet Anda. Salin sertifikat ke server.crt di direktori dompet di server Anda dengan salah satu metode berikut:

- ftp sertifikat (dalam mode biner)

- salin dan tempel konten ke server.crt

Ikuti langkah-langkah ini untuk mengimpor server.crt ke dompet Anda:

- Buka Wallet Manager sebagai proses latar belakang:

$ owm &

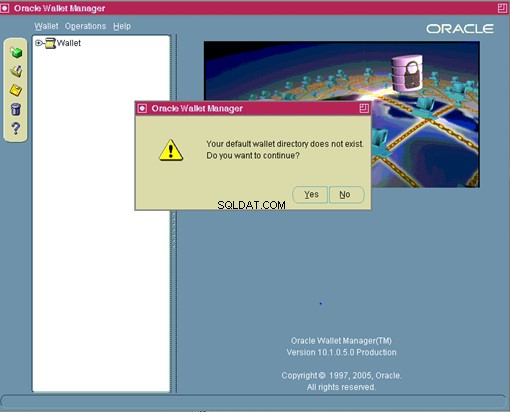

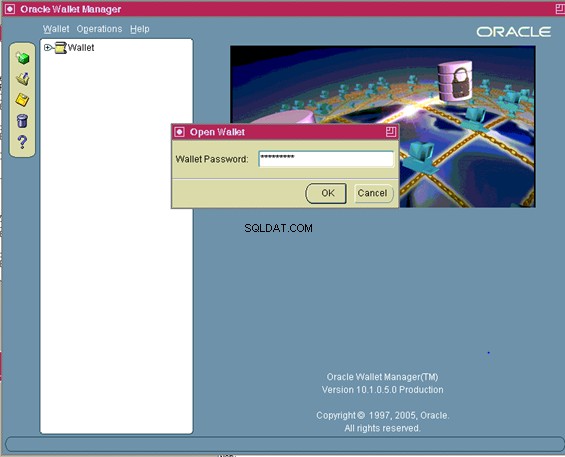

- Dari menu klik Dompet lalu Buka.

- Jawab Ya saat diminta:

Direktori dompet default Anda tidak ada.

Apakah Anda ingin melanjutkan?

- Pada layar Pilih Direktori, ubah Direktori ke direktori dompet Anda yang memenuhi syarat dan

klik Oke

- Masukkan kata sandi dompet Anda dan klik OK.

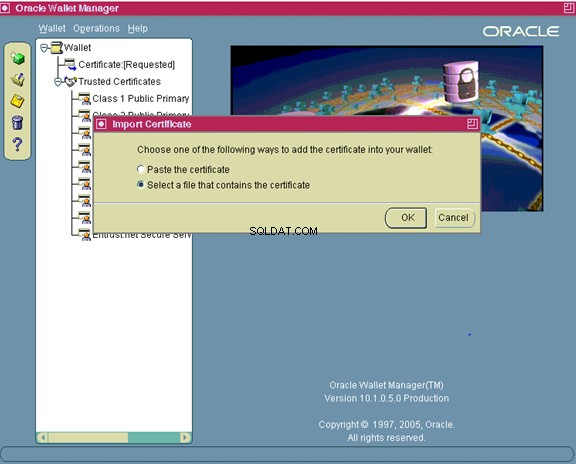

- Pada Menu Oracle Wallet Manager, navigasikan ke Operations Import User Certificate. Sertifikat server adalah jenis sertifikat pengguna. Karena Otoritas Sertifikasi mengeluarkan sertifikat untuk server, dengan menempatkan nama khusus (DN) di bidang Subjek, server adalah pemilik sertifikat, dengan demikian "pengguna" untuk sertifikat pengguna ini.

- Klik Oke.

- Klik dua kali pada server.crt untuk mengimpornya.

- Simpan dompet:

- Pada Menu Oracle Wallet Manager, klik Wallet.

- Pastikan kotak Masuk Otomatis dicentang.

- Klik Simpan

Catatan:Jika semua sertifikat tepercaya yang membentuk rantai server.crt tidak ada di dompet, maka penambahan sertifikat akan gagal. Saat dompet dibuat, sertifikat untuk CA paling umum (seperti VeriSign, GTE, dan Entrust) disertakan secara otomatis. Hubungi otoritas sertifikasi Anda jika Anda perlu menambahkan sertifikat mereka, dan simpan file yang disediakan sebagai ca.crt di direktori dompet dalam format base64. Pilihan lain adalah mengikuti petunjuk yang diberikan di bawah ini untuk membuat ca.crt dari sertifikat server Anda (server.crt). Jika Otoritas Sertifikasi Anda memberikan sertifikat perantara (untuk menyelesaikan rantai) lalu simpan file yang disediakan sebagai intca.crt dalam format Base64, ini perlu diimpor ke Oracle Wallet Manager sebelum mengimpor server.crt. Sertifikat yang terdiri dari beberapa bagian (seperti tipe P7B) juga termasuk dalam kategori ini

Membuat Sertifikat Otoritas Sertifikasi Anda

Untuk membuat ca.crt

- Salin server.crt ke PC Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) server.crt ke komputer Anda .

copy isi server.crt dan paste ke notepad di PC. Simpan file sebagai server.crt

- Klik dua kali pada server.crt untuk membukanya dengan Ekstensi Shell Cyrpto.

- Pada tab Jalur Sertifikasi, klik baris pertama (atas) lalu Lihat Sertifikat.

- Pada tab Detail klik Salin ke File, ini akan memulai wizard ekspor.

- Klik Berikutnya untuk melanjutkan.

- Pilih Base64 encoded X.509 (.CER) dan klik berikutnya.

- Klik Jelajahi dan arahkan ke direktori pilihan Anda.

- Masukkan ca.crt sebagai nama dan klik ok untuk mengekspor sertifikat.

- Tutup wizard.

- Salin ca.crt kembali ke direktori dompet Anda (jika perlu) menggunakan salah satu metode berikut:

ftp (dalam mode biner) ca.crt ke direktori dompet tingkat aplikasi Anda

salin konten ca.crt dan tempel ke file baru di direktori dompet tingkat aplikasi Anda menggunakan editor teks. Simpan file sebagai ca.crt

Langkah terperinci untuk Mengimpor Sertifikat dengan tangkapan layar

| owm & |

Kemudian klik dompet -> buka

Klik ya

Masukkan jalur lengkap direktori wwallet

Masukkan kata sandi dompet

Sekarang Beroperasi :Impor Sertifikat Pengguna

Atau Anda dapat menambahkan sertifikat

orapki wallet add \ -wallet . \ -trusted_cert \ -cert ca.cer \ -pwd <pwd> orapki wallet add \ -wallet . \ -trusted_cert \ -cert intca.cer \ -pwd <pwd> orapki wallet add \ -wallet .\ -user_cert \ -cert tech.cer \ -pwd <pwd>

Jika Anda perlu mengimpor Sertifikat CA, Anda juga perlu menambahkan konten file ca.crt ke file b64InternetCertificate.txt yang terletak di direktori 10.1.2 ORACLE_HOME/sysman/config:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Jika Anda juga diberikan Sertifikat Menengah (intca.crt) maka Anda juga perlu menambahkannya ke b64InternetCertificate.txt:

$ cat intca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Langkah 6 – Ubah dompet Oracle HTTP Server .

Salin

Anda dapat menemukan variabel ini dari file Konteks

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

cat $CONTEXT_FILE|grep “s_ohs_component”

Langkah 7 – Ubah dompet OPMN dan konfigurasikan rangkaian sandi .

Ubah Dompet OPMN

Lokasi default dompet OPMN ada di direktori

Kita dapat menemukan lokasi ini dengan cara di bawah ini

cat $CONTEXT_FILE|grep “s_ohs_instance_loc”

- Buka direktori

/config/OPMN/opmn/wallet. - Pindahkan file dompet yang ada ke direktori cadangan jika Anda ingin menggunakannya lagi di masa mendatang.

- Salin file cwallet.sso dari

/config/OHS/ /keystores/default ke direktori saat ini.

Konfigurasi OPMN Cipher Suites

Anda harus melakukan konfigurasi ini untuk menerapkan rangkaian sandi yang kuat pada port jarak jauh OPMN.

- Pastikan semua proses mati.

- Buka file opmn.xml yang terletak di bawah instance tingkat web Anda.

- Di bagian atas file, cari opsi SSL di bagian

.

Ubah:

ke

ssl-ciphers=”

Daftar berikut menentukan rangkaian sandi yang valid yang dapat digunakan:

- SSL_RSA_WITH_AES_256_CBC_SHA

- SSL_RSA_WITH_AES_128_CBC_SHA

- SSL_RSA_WITH_3DES_EDE_CBC_SHA

Misalnya:

ssl-ciphers=”SSL_RSA_WITH_AES_128_CBC_SHA,SSL_>

Edit file admin.conf.

Ubah:

SSLCipherSuite SSL_RSA_WITH_RC4_128_SHA

SSLProtocol nzos_Version_1_0 nzos_Version_3_0

untuk

SSLCipherSuite

SSLProtocol nzos_Version_1_0 nzos_Version_1_1 nzos_Version_1_2

Langkah 8 – Ubah Konsol Kontrol Middleware Oracle Fusion .

Fusion Middleware Control Console menggunakan fungsionalitas OPMN untuk mengelola Oracle Fusion Middleware Enterprise Anda.

Pindahkan file dompet yang ada ke direktori cadangan jika Anda ingin menggunakannya lagi di masa mendatang.

- $EBS_DOMAIN_HOME/opmn/

/ /wallet - $EBS_DOMAIN_HOME/opmn/

/wallet - $FMW_HOME/webtier/instances/

/config/OHS/ /proxy-wallet

Kita dapat menemukan lokasi ini dengan cara di bawah ini

cat $CONTEXT_FILE|grep “EBS_DOMAIN_HOME”

Salin file cwallet.sso dari direktori

Catatan :Dalam kasus sistem file bersama dan konfigurasi multinode, pembaruan ke dua direktori pertama dilakukan pada node utama, dan pembaruan ke direktori ketiga dilakukan pada node tingkat aplikasi masing-masing di mana OHS sedang dikonfigurasi untuk TLS. Alasannya adalah karena dua direktori pertama hanya akan ada di node utama, dan direktori ketiga hanya akan ada di setiap node tingkat aplikasi di mana OHS diaktifkan.

Langkah 9

Gunakan Kontrol Middleware Oracle Fusion untuk membuat beberapa perubahan file konfigurasi tambahan:

- Masuk ke Konsol Kontrol Middleware Oracle Fusion (misalnya, https://

. : /em). - Pilih Target Tingkat Web di bawah Domain EBS.

- Pilih Administrasi > Konfigurasi Lanjutan.

- Pilih file ssl.conf untuk diedit.

- Perbarui arahan Listen

dan VirtualHost _default_: ke port SSL, misalnya Listen 4443. - Perbarui entri SSLProtocol dan SSLCipherSuite agar sesuai dengan yang berikut:

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:+HIGH:+MEDIUM

7. Klik Terapkan .

Perintah berikut harus dijalankan (pada semua node tingkat aplikasi) untuk menyebarkan perubahan yang dibuat melalui Konsol Kontrol Middleware Oracle Fusion ke variabel file konteks:

perl $AD_TOP/bin/adSyncContext.pl contextfile=$CONTEXT_FILE

Masukkan kata sandi pengguna APPS:

Masukkan kata sandi WebLogic AdminServer:

Tinjau adSyncContext.log untuk mengetahui perubahan yang telah diambil dan dibuat pada file konteks.

Gunakan Oracle E-Business Suite 12.2 – OAM Context Editor untuk mengubah variabel terkait TLS yang ditampilkan dalam tabel ini:

| Variabel Terkait TLS dalam File Konteks | ||

| Variabel | Nilai Non-TLS | Nilai TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | sama seperti s_webssl_port |

| s_webssl_port | tidak berlaku | defaultnya adalah 4443 |

| s_https_listen_parameter | tidak berlaku | sama seperti s_webssl_port |

| s_login_page | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

| s_external_url | url dibuat dengan protokol http dan s_webport | url dibuat dengan protokol https dan s_webssl_port |

Nilai s_webport didasarkan pada port default sebelum konfigurasi TLS apa pun dan tetap tidak berubah saat beralih ke TLS

Langkah 10 – Jalankan Autoconfig

Autoconfig dapat dijalankan dengan menggunakan skrip adautocfg.sh di direktori Application Tier $ADMIN_SCRIPTS_HOME.

Langkah 11 – Mulai ulang layanan Tingkat Aplikasi

Gunakan skrip adaptcctl.sh di direktori $ADMIN_SCRIPTS_HOME untuk menghentikan dan memulai ulang layanan Apache Tingkat Aplikasi.

Langkah 12 – Menyebarkan perubahan TLS ke sistem file patch .

Langkah-langkah berikut harus dilakukan untuk menyinkronkan pengaturan TLS antara dua sistem file:

- Edit $APPL_TOP_NE/ad/custom/adop_sync.drv.

- Dengan asumsi rsynccommand tersedia di UNIX, arahan berikut harus disalin dan ditempel di antara bagian

dan setelah <#Salin Berakhir> yang ada:

# Diperlukan untuk migrasi penyiapan TLS dari sistem file RUN ke PATCH.

# Harap ubah perintah jika rsync tidak tersedia atau platform tidak mendukung contoh sintaks.#10.1.2 b64InternetCertificate.txt

rsync -zr %s_current_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate.txt %s_other_base%/EBSapps/10.1.2/sysman/config/b64InternetCertificate. txt#Dompet Server HTTP Oracle – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso %s_other_base%/ FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/keystores/default/cwallet.sso#OPMN Wallet – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/% s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OPMN/opmn/wallet/cwallet.sso#Fusion Middleware Control Wallets – cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects_domain_%s/EB_S_domain_%s/EB_S_domain opmn/%s_ohs_instance%/%s_ohs_component%/wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/user_projects/domains/EBS_domain_%s_dbSid%/opmn/%s_ohs_instance%/wallet/cwallet.sso %s_other_base%/FMW_Home/user_projects/domains/EBS_domain_%s_opdbn/instance%s_opdb wallet/cwallet.sso

rsync -zr %s_current_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHS/%s_ohs_component%/proxy-wallet/cwallet.sso %s_other_base%/FMW_Home/webtier/instances/%s_ohs_instance%/config/OHStance%/config/ %s_ohs_component%/proxy-wallet/cwallet.sso

Langkah yang akan digunakan saat menggunakan terminator SSL

Tidak perlu pembuatan dan pemasangan sertifikat di server web. Dalam hal ini, kita hanya perlu menyetel parameter file konteks yang diberikan di bawah

Gunakan Kontrol Middleware Oracle Fusion untuk membuat beberapa perubahan file konfigurasi tambahan:

- Masuk ke Konsol Kontrol Middleware Oracle Fusion (misalnya, https://

. : /em). - Pilih Target Tingkat Web di bawah Domain EBS.

- Pilih Administrasi > Konfigurasi Lanjutan.

- Pilih file ssl.conf untuk diedit.

- Perbarui perintah ServerName ke penyiapan titik penghentian TLS

. . - Klik Terapkan.

- Pilih file httpd.conf untuk diedit.

- Perbarui perintah ServerName ke penyiapan titik penghentian TLS

. . - Klik Terapkan.

Gunakan Oracle E-Business Suite 12.2 – Oracle Applications Manager (OAM) Context Editor untuk mengubah variabel terkait TLS yang ditunjukkan dalam tabel ini:

| Perubahan Saat Menggunakan Titik Terminasi TLS Selain OHS (seperti penyeimbang beban atau proxy terbalik) | ||

| Variabel | Nilai Non-TLS | Nilai TLS |

| s_url_protocol | http | http |

| s_local_url_protocol | http | http |

| s_webentryurlprotokol | http | https |

| s_active_webport | sama seperti s_webport | port eksternal titik terminasi TLS |

| s_webentryhost | sama seperti s_webhost | nama host titik penghentian TLS |

| s_webentrydomain | sama dengan s_domainname | Nama domain titik penghentian TLS |

| s_enable_sslterminator | # | Hapus '#' untuk menggunakan ssl_terminator.conf |

| s_login_page | url dibuat dengan protokol http dan s_webport | Buat url dengan protokol https, s_webentryhost, s_webentrydomain, s_active_webport |

| s_external_url | url dibuat dengan protokol http dan s_webport | Buat url dengan protokol https, s_webentryhost, s_webentrydomain, s_active_webport |

Nilai s_webport berdasarkan port default sebelum konfigurasi TLS apa pun, dan tetap tidak berubah saat beralih ke TLS.

Jalankan Autoconfig

Autoconfig dapat dijalankan dengan menggunakan skrip adautocfg.sh di direktori Application Tier $ADMIN_SCRIPTS_HOME.

Mulai ulang layanan Tingkat Aplikasi

Gunakan skrip adaptcctl.sh di direktori $ADMIN_SCRIPTS_HOME untuk menghentikan dan memulai ulang layanan Apache Tingkat Aplikasi.

Langkah-langkah enkripsi ujung ke ujung dengan konfigurasi Pass through pada Load Balancer

1) Semua langkah yang diberikan untuk server web tunggal harus dijalankan.

2) Sertifikat harus dibuat dengan Nama penyeimbang beban

3) Kami dapat menjalankan langkah-langkah sertifikat pada satu Node lalu menyalin semua langkah ke node lainnya

Perubahan nilai konteks

| Variabel Terkait TLS dalam File Konteks | ||

| Variabel | Nilai Non-TLS | Nilai TLS |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Steps for End to end encryption with Encryption/decryption on Load Balancer

1) All the steps given for single web server need to be executed.

2) The certificate need to be created at load balancer level and web node level also. It need to be created with load balancer Name on both the side

3) We can execute the certificate steps on one Web Node and then copy all the steps to the other nodes

4) The Load balance should have the client SSL certificate for the Web node certificate

Context value changes

| SSL Related Variables in the Context File | ||

| Variable | Non-SSL Value | SSL Value |

| s_url_protocol | http | https |

| s_local_url_protocol | http | https |

| s_webentryurlprotocol | http | https |

| s_active_webport | same as s_webport | same as s_webssl_port |

| s_webssl_port | not applicable | default is 4443 |

| s_https_listen_parameter | not applicable | same as s_webssl_port |

| s_login_page | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

| s_external_url | url constructed with http protocol and s_webport | url constructed with https protocol and s_webssl_port |

Both the ssl.conf and httpd.conf will have the ServerName pointing to the local host, rather than the web entry host of the TLS termination point.

In the case of a TLS termination point used, the configuration will generally consist of two profiles:a client SSL profile and a server SSL profile. Each profile will reference the corresponding certificate information of the other. Essentially, the TLS offloader needs to be aware of the TLS certificate information on the EBS side and EBS in turn needs to be aware of the TLS certificate information of the TLS termination point. Consult the documentation relevant to your TLS termination point for information on the proper configuration.

The example here is based on use of F5 BIG-IP TLS Accelerator:

SSL Client:

Parent Profile =clientssl

Certificate &Key =Subject Alternative Name (SAN) based certificate installed on BIG-IP

Chain =Intermediate chain certificate specified

SSL Server:

Parent Profile =serverssl

Certificate &Key =Basic certificate issued to the EBS instance

Chain =Intermediate chain certificate specified

We advise that both sides of the TLS configuration be tested independently. For example, test to make sure your EBS instance works with the TLS termination point first, revert the change, and then test that TLS configured only for EBS works. Once it is confirmed that both configurations work for TLS, you can commit to the end-to-end TLS configuration by re-introducing the TLS termination point.

An example of the protocol flow in this scenario:

client https request> TLS Off-loader (https:443)> EBS TLS (https:4443)

There are two distinct TLS certificate chains in play, therefore the TLS handshake and negotiation must complete in order for the communication to be successful. Any break in this flow will result in TLS protocol errors. In this example, the TLS termination point is operating on the general default port of 443, while EBS is configured to operate on port 4443.

Run Autoconfig

Autoconfig can be run by using the adautocfg.sh script in the Application Tier $ADMIN_SCRIPTS_HOME directory.

Restart the Application Tier services

Use the adapcctl.sh script in the $ADMIN_SCRIPTS_HOME directory to stop and restart the Application Tier Apache services.

Configure Loopback and Outbound Connections

Step 1 – Update the managed server (WLS) configuration .

Append the following JVM parameter to all managed servers and the WebLogic administration server:

- Log in to Oracle Fusion Middleware Administration Console (for example, https://

. : /console) - Click on Lock &Edit.

- Under Domain Structure > your EBS domain> Environment and Servers, select one of the managed servers. (Note that you will need to repeat this for all managed servers and the WebLogic administration server in your environment.)

Then under the Server Start tab in the Arguments section, add the following:

-Dhttps.protocols=TLSv1,TLSv1.1,TLSv1.2

- Click on Save.

- Repeat steps 3 and 4 for all remaining managed servers.

- Click on Activate Changes.

Step 2 – Update the b64InternetCertificate.txt Truststores

Add the contents of the ca.crt file to b64InternetCertificate.txt file.

If you need to import the CA Certificate, you will also need to add the contents of the ca.crt file to the b64InternetCertificate.txt file located in the 10.1.2 ORACLE_HOME/sysman/config directory:

$ cat ca.crt>> <10.1.2 ORACLE_HOME>/sysman/config/b64InternetCertificate.txt

Step 3 – Update the cacerts Truststore

- Update the JDK cacerts file.

Oracle Web Services requires the certificate of the certifying authority who issued your server certificate (ca.crt from the previous step) to be present in the JDK cacerts file. In addition, some features of XML Publisher and BI Publisher require the server certificate (server.crt from previous step) to be present. - Navigate to the $OA_JRE_TOP/lib/security directory.

- Follow these steps to ensure these requirements are met:

- Backup the existing cacerts file.

- Copy your ca.crt and server.crt files to this directory and issue the following command to insure that cacerts has write permissions:

| $ chmod u+w cacerts 4. Add your Apache ca.crt and server.crt to cacerts:$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts If you were also provided an Intermediate Certificate (intca.crt) then you will also need to add that to the cacerts before adding the server.crt:

$ keytool -import -alias ApacheRootCA -file ca.crt -trustcacerts -v -keystore cacerts $ chmod u-w cacerts |

Step 4 Database tier setup

Oracle products such as Oracle Configurator, Order Management, Order Capture, Quoting, iPayment, iStore, and Pricing are leveraging the database as an HTTP client. The implementation of TLS for the Oracle Database Server (which acts as a client sending requests to the Web server) makes use of the Oracle Wallet Manager for setting up an Oracle wallet.

Catatan :This is a mandatory requirement for Oracle iStore storefront pages when the web tier is TLS enabled.

To enable the HTTPS client request from the database using UTL_HTTP, you need to establish a truststore in wallet format. You do not need a server certificate for this wallet. You only need to import the root CA certificate for the root CAs that are the trust anchor for the sites you need UTL_HTTP to connect to.

- After setting your environment for the database tier, navigate to the $ORACLE_HOME/appsutil directory.

- Create a new wallet directory named wallet.

- Navigate to the newly created wallet directory.

- Open the Oracle Wallet Manager as a background process.

owm &

- In the Oracle Wallet Manager Menu, navigate to Wallet > New .

Answer NO to:Your default wallet directory doesn’t exist. Do you wish to create it now? The new wallet screen will now prompt you to enter a password for your wallet. Click NO when prompted:A new empty wallet has been created. Do you wish to create a certificate request at this time? - If you need to import ca.crt, on the Oracle Wallet Manager menu navigate to Operations > Import Trusted Certificate . Click OK . Double click on ca.crt to import it.

- Save the wallet:On the Oracle Wallet Manager Menu, click Wallet . Verify the Auto Login check box is selected. Click Save .

To test that the wallet is properly set up and accessible, log in to SQLPLUS as the apps user and execute the following:

SQL>select utl_http.request('[address to access]', '[proxy address]', 'file:[full path to wallet directory]', null) from dual; where:

‘[address to access]’ =the URL for your Oracle E-Business Suite Rapid Install Portal.

‘[proxy address] ‘ =the URL of your proxy server, or NULL if not using a proxy server.

‘file:[full path to wallet directory]’ =the location of your wallet directory (do not specify the actual wallet files).

Related links

Enabling SSL or TLS in Oracle E-Business Suite Release 12 (Doc ID 2143099.1)

How to find R12 components Version

40 Adpatch question every DBA should know

awk command

Keytool command